Autor: Jan Gisbertz

Was ist ein SSL-Zertifikat? Funktionen & Nutzen

Ein SSL-Zertifikat sorgt ähnlich wie ein Personalausweis mit Schutzfunktionen für die ordnungsgemäße Authentifizierung – allerdings (meist) nicht einer Person, sondern einer bestimmten Webseite bzw. Internetdomain. Was genau hat es mit den Sicherheitskonzepten der Transport-Layer-Security (TLS) und Secure-Sockets-Layer (SSL) und den Zertifikatmechanismen dahinter auf sich? Wozu dienen diese, welche verschiedenen Zertifikat-Typen gibt es und wie können Sie die Vertrauenswürdigkeit von Zertifizierungsstellen prüfen? Diese und weitere Fragen klären wir im Folgenden.

In der aktuellen Ära zunehmender digitaler Sicherheitsanforderungen sind SSL-Zertifikate gewissermaßen die Hüter der Identitäten im Internet. Hinter dem Kürzel SSL verbirgt sich eine Schlüsselkomponente, die den sicheren Datentransfer ermöglicht. Dieser Artikel bietet Ihnen einen Einblick in die Bedeutung von SSL-Zertifikaten, beleuchtet Funktionen und Vorteile und erklärt, wie die Zertifikate die gefürchteten Man-in-the-Middle-Attacken zur Datenspionage wirksam verhindern.

Was ist ein SSL-Zertifikat?

Wie funktioniert ein SSL-Zertifikat?

Welche Vorteile bringt der Schutz durch ein SSL-Zertifikat?

-

Aufrufbarkeit: Viele Internetbrowser sperren inzwischen (je nach gewählter Sicherheitsstufe) den Zugriff auf Webseiten ohne HTTPS-(SSL-)Integration. Somit gilt die Verwendung eines solchen Zertifikats heutzutage als Mindeststandard für seriöse Internetangebote.

-

Auffindbarkeit: Die Integration eines SSL-Zertifikats in Ihre Website wirkt sich positiv auf Ihre Platzierung in Suchmaschinen aus, insbesondere bei Google. Denn der Suchalgorithmus bevorzugt sichere Websites. Wenn die Voraussetzungen stimmen, trägt ein SSL-Zertifikat zu einer besseren Sichtbarkeit und Auffindbarkeit bei.[ML1] [JM2] Haben Sie kein SSL-Zertifikat, kann es passieren, dass Ihre Website gar nicht bei Google gelistet wird.

-

Stärkere Vernetzung: Auch bei der Vernetzung von Firmenstandorten spielen SSL-Zertifikate eine entscheidende Rolle. Sie erhöhen die Sicherheit bei der Übertragung sensibler Daten zwischen den Standorten.

Domain-Validierung (Domain Validated, kurz: DV)

Organisations-Validierung (Organization Validated, kurz: OV)

Erweiterte Validierung (Extended Validation, kurz: EV)

TLS und SSL im Vergleich: Unterschiede und Gemeinsamkeiten

Kostenlos vs. kostenpflichtig: So treffen Sie die richtige Wahl

-

Support: Bei Problemen steht Nutzer:innen von kostenpflichtigen SSL-Zertifikaten individueller Support zur Verfügung.

-

Namensanzeige im Browser: Kostenpflichtige SSL-Zertifikate können Ihren Firmennamen in der Browserzeile anzeigen.

-

Single-Name: Deckt eine einzelne Domain ab, jedoch keine Subdomains.

-

Wildcard: Erweitert die Abdeckung auf alle Subdomains mit einem Platzhalter, z. B. *.example.com.

-

Multi-Domain: Umfasst bis zu 100 Domains mit einer einzigen Zertifikatsanfrage, ideal für umfangreiche Webprojekte.

Wie prüfe ich ein SSL-Zertifikat?

-

Klicken Sie auf das Schieberegler-Symbol links neben der Adresszeile des Browsers („Website-Informationen anzeigen“). Ein Menü öffnet sich.

-

Wählen Sie das Schlosssymbol (daneben steht im Idealfall „Verbindung ist sicher“).

-

Klicken Sie ganz unten auf das Häkchen in einem Viereck (daneben steht im Idealfall „Zertifikat ist gültig“).

-

Es öffnet sich ein Pop-up-Fenster mit dem „Zertifikats-Viewer“.

-

wer das Zertifikat wann ausgestellt hat,

-

wie es verschlüsselt ist,

-

wer es beantragt hat,

-

für welche DNS-Namen es gültig ist,

-

wie lange es gültig ist

-

und ob es sich um ein DV-, OV- oder EV-Zertifikat handelt.

So erkennen Sie eine gute Zertifizierungsstelle

Vertrauenswürdige Certificate-Authorities

So funktionieren autorisierte Zertifizierungsstellen

-

den Domainnahmen der Website enthalten

-

von einer vertrauenswürdigen CA ausgestellt sein.

-

gültig sein

SSL und der Datenschutz: Das sollten Sie wissen

Anleitung: So erstellen, installieren und erneuern Sie Ihr SSL-Zertifikat

-

Auswahl des SSL-Zertifikat-Typs: Entscheiden Sie, welches SSL-Zertifikat am besten zu Ihren Anforderungen passt: Domain Validated, Organization Validated oder Extended Validation.

-

Zertifikat beantragen: Beantragen Sie das SSL-Zertifikat bei einer vertrauenswürdigen Zertifizierungsstelle (CA). Folgen Sie den Anweisungen der CA und stellen Sie sicher, dass Sie die notwendigen Unterlagen bereitstellen können.

-

Identitätsüberprüfung: Die CA wird Ihre Identität prüfen, insbesondere bei OV- und EV-Zertifikaten. Dies kann Dokumente wie Handelsregistereinträge oder physische Adressnachweise umfassen.

-

SSL-Zertifikat installieren: Nach Erhalt des Zertifikats installieren Sie es auf Ihrem Server. Die genauen Schritte variieren je nach Servertyp. Ihr Hosting-Anbieter oder Ihr:e Systemadministrator:in kann Ihnen dabei helfen.

-

Serverkonfiguration aktualisieren: Aktualisieren Sie die Serverkonfiguration, um die SSL-Verschlüsselung zu aktivieren. Dies beinhaltet die Zuweisung des Zertifikats zu Ihrer Domain.

-

SSL-Zertifikat erneuern: Überprüfen Sie regelmäßig die Laufzeit Ihres Zertifikats. Mindestens einmal im Jahr ist eine Erneuerung erforderlich. Die meisten CAs erinnern Sie rechtzeitig daran.

-

Neues Zertifikat herunterladen und installieren: Bei Erneuerung laden Sie das neue Zertifikat von der CA-Website herunter und installieren es gemäß den Anweisungen.

-

SSL-Verbindung testen: Nach Installation oder Erneuerung des Zertifikats testen Sie die SSL-Verbindung, um sicherzustellen, dass sie ordnungsgemäß funktioniert. Verwenden Sie Onlinetools oder -dienste wie SSL Labs oder Domsignal, um die SSL-Konfiguration zu überprüfen.

Das Wichtigste zum SSL-Zertifikat in Kürze

-

TLS/SSL sichert die Datenübertragung und verschlüsselt die Kommunikation im Internet. Vertrauenswürdige Organisationen stellen die digitalen Datensätze aus, die die Authentizität sowie Integrität von Webseiten bestätigen.

-

Das SSL-Zertifikat authentifiziert zunächst die Webseite. Die Verschlüsselung wird dann durch einen Diffie-Hellman-Schlüsselaustausch eingeleitet und anschließend speziell abgesichert.

-

Es gibt gute Gründe, SSL-Zertifikate für eine Website zu verwenden: die generelle Auffindbarkeit, erhöhtes Vertrauen der Kund:innen, mehr Potenzial für Conversions und Sicherheitsgewinn bei der Vernetzung von Firmenstandorten.

-

Es gibt drei SSL-Zertifikat-Typen: Domain Validated (DV), Organization Validated (OV) und Extended Validation (EV).

-

Sowohl kostenfreie als auch kostenpflichtige SSL-Zertifikate sichern die Datenübertragung. Sie unterscheiden sich im Validierungslevel, in der Gültigkeitsdauer und beim Support.

-

Die Details von SSL-Zertifikaten lassen sich über die Adressleiste des Browsers einsehen, dort sind Informationen wie Ablaufdatum und Zertifikatstyp hinterlegt.

-

Zertifizierungsstellen, die an Audits teilnehmen und Mitglied im CA/B-Forum sind, gelten als vertrauenswürdig.

Quelle:

https://www.vodafone.de/business/blog/ssl-zertifikat-98866/

Machine Learning: Definition und Nutzen für Unternehmen

In einer Ära, in der Daten zu einer treibenden Kraft des Geschäftserfolgs geworden sind, ist es unerlässlich, die Möglichkeiten von Machine Learning zu verstehen und zu nutzen. Entdecken Sie, wie Machine Learning Ihre Unternehmensprozesse revolutionieren und innovative Lösungen für komplexe Herausforderungen bieten kann.

Machine Learning: Definition

Machine Learning ist ein Bereich der künstlichen Intelligenz (KI) , der es Computern ermöglicht, aus Daten zu lernen, ohne explizit programmiert zu werden. Im Gegensatz zur traditionellen Programmierung, bei der spezifische Anweisungen zur Lösung eines Problems festgelegt werden, nutzt Machine Learning Algorithmen, um Muster in Daten zu identifizieren und daraus Schlussfolgerungen zu ziehen.

Der zentrale Gedanke hinter Machine Learning besteht darin, dass Systeme die Fähigkeit entwickeln, sich selbst zu verbessern, indem sie Erfahrungen sammeln und aus ihnen lernen. Dieser Lernprozess erfolgt durch die Analyse großer Datenmengen. Dadurch werden Modelle erstellt, die in der Lage sind, Vorhersagen oder Entscheidungen zu treffen, ohne explizit darauf programmiert zu sein.

Kategorien von Machine Learning

Machine Learning kann in diverse Kategorien unterteilt werden, die oft auch miteinander kombiniert werden:

Supervised Learning: Beim „überwachten Lernen“ werden der Maschine Eingabedaten und die zugehörigen (gewünschten) Ausgabedaten präsentiert. Muster und Beziehungen innerhalb der Trainingsdaten kann die Maschine daraufhin identifizieren. Nach dem Training können neue, bisher nicht gesehene Eingabedaten zu passenden Ausgabedaten zugeordnet werden. Diese Technik kommt etwa in der Objekt- und Spracherkennung, aber auch der Klassifikation zum Einsatz.

Unsupervised Learning: Beim „unüberwachten Lernen“ werden der Maschine Eingabedaten ohne vorgegebene (gewünschte) Ausgaben präsentiert. Es sollen möglichst jeweils typische Eigenschaften der Daten entdeckt, Gruppierungen von ähnlichen Instanzen identifiziert oder Datenmengen geeignet reduziert werden. Diese Art von Machine Learning wird häufig für Clustering, Dimensionsreduktion oder Mustererkennung eingesetzt.

Reinforcement Learning: Beim „Verstärkungslernen“ interagiert die Maschine mit der Umgebung und wird durch Belohnungen und Strafen trainiert. Das Ziel ist es, im Laufe der Zeit eine Strategie zu erlernen, die die kumulierte Belohnung maximiert. Reinforcement Learning wird in verschiedenen Bereichen eingesetzt, darunter Robotik, Spielentwicklung und autonomes Systemmanagement.

Transfer Learning: Beim „Transferlernen“ nutzt die auf eine spezifische Aufgabe trainierte Maschine ihr Wissen, um eine andere, verwandte Aufgabe zu lösen. Dies kann die Effizienz des Trainings verbessern, insbesondere wenn Daten für die neue Aufgabe begrenzt sind.

Anomaly Detection: Diese Art von Machine Learning konzentriert sich darauf, Abweichungen oder Anomalien in den Daten zu identifizieren. Es wird häufig in Sicherheitsanwendungen eingesetzt, um ungewöhnliche Muster zu erkennen und z. B. die Cybersecurity zu optimieren.

Deep Learning und neuronale Netzen

Machine Learning ist ein Konzept, das verschiedene Ansätze umfasst – darunter Deep Learning und neuronale Netze. Deep Learning ist eine spezifische Untergruppe von Machine Learning, die auf dem Konzept neuronaler Netze basiert. Letztere können wiederum als Algorithmen bezeichnet werden, die von der Funktionsweise des menschlichen Gehirns inspiriert sind.

Während Machine Learning sich darauf konzentriert, aus Daten zu lernen, vertieft sich Deep Learning in den Einsatz von mehrschichtigen oder tiefen neuronalen Netzen. Diese Netze bestehen aus vielen miteinander verbundenen Schichten, die es ermöglichen, komplexe und abstrakte Muster zu erlernen.

Künstliche neuronale Netze sind eine Schlüsselkomponente von Deep Learning. Sie werden für Aufgaben wie Bilderkennung, Sprachverarbeitung und autonome Fahrzeuge eingesetzt. Im Gegensatz dazu können Machine-Learning-Algorithmen auch andere Techniken wie Entscheidungsbäume, Support Vector Machines oder K-Nearest Neighbors (Methoden der Klassifikation) umfassen.

Dabei basieren nicht alle Machine-Learning-Anwendungen zwangsläufig auf Deep Learning: Die Auswahl des geeigneten Ansatzes hängt von den spezifischen Anforderungen und dem verfügbaren Datenmaterial ab.

Wie funktioniert maschinelles Lernen?

Das Konzept des maschinellen Lernens basiert auf der Fähigkeit von Computern, Muster aus Daten zu erkennen und eigenständig zu lernen. Der Lernprozess im maschinellen Lernen kann grob in mehrere Phasen unterteilt werden:

- Datensammlung: Der erste Schritt besteht darin, eine ausreichende Menge an Daten zu sammeln. Sie muss repräsentativ für das Problem oder die Aufgabe sind, die das Modell lösen soll. Diese Daten können sowohl „labeled“ (Supervised Learning) als auch „unlabeled“ (Unsupervised Learning) sein.

- Datenbereinigung und -vorbereitung: Die gesammelten Daten werden bereinigt, um mögliche Störungen oder Ausreißer zu entfernen. Anschließend erfolgt die Vorbereitung der Daten, um sicherzustellen, dass sie in einem geeigneten Format vorliegen, das vom Lernalgorithmus verstanden werden kann.

- Auswahl des Modells: Je nach Art des Problems wählt man ein geeignetes Modell aus der Vielzahl der verfügbaren Machine-Learning-Algorithmen aus. Diese können lineare Regression, Entscheidungsbäume, Support Vector Machines, neuronale Netze und viele andere sein.

- Training des Modells: Das Modell wird nun mithilfe der Trainingsdaten trainiert, indem es Muster in den Daten erkennt und seine internen Parameter entsprechend anpasst.

- Evaluierung und Optimierung: Das trainierte Modell wird auf Testdaten angewendet, um seine Leistung zu evaluieren. Abhängig von den Ergebnissen werden Anpassungen vorgenommen, um die Genauigkeit und die Fähigkeit des Modells zu verbessern, auf neue Daten einzugehen.

- Anwendung des Modells: Nach erfolgreichem Training und Evaluation wird das Modell für die Anwendung auf neue, nicht gesehene Daten bereitgestellt. Es kann Vorhersagen treffen, Muster erkennen oder Entscheidungen basierend auf den erlernten Informationen treffen.

Der kontinuierliche Zyklus von Datensammlung, Modellauswahl, Training und Optimierung ermöglicht es maschinellen Lernmodellen, sich an veränderte Umstände anzupassen und kontinuierlich dazuzulernen. Der Erfolg von Machine Learning hängt maßgeblich von der Qualität der Daten, der Auswahl des richtigen Modells und der Sorgfalt des Trainings- und Evaluierungsprozess ab.

Anwendungsfälle für Machine Learning

Machine Learning hat in verschiedenen Unternehmensbereichen für Veränderungen gesorgt und ermöglicht innovative Lösungen für komplexe Probleme. Dies sind einige Schlüsselbereiche, in denen Machine Learning erfolgreich angewendet wird:

Predictive Maintenance: Machine Learning ermöglicht es Unternehmen, den Zustand von Maschinen und Anlagen vorherzusagen, um Wartungsbedarf vorausschauend zu planen – z. B. als Teil einer Smart Factory. Dies reduziert Ausfallzeiten und senkt die sonst typischen Instandhaltungskosten erheblich.

Kundenanalyse und Personalisierung: Durch die Analyse von Kundenverhalten und Präferenzen können Unternehmen personalisierte Angebote erstellen. Machine Learning hilft dabei, Muster in großen Datensätzen zu identifizieren, um gezielte Marketingkampagnen zu entwickeln und Kundenbindungsstrategien zu verbessern.

Fraud Detection: Im Finanzwesen wird Machine Learning u. a. zur Erkennung von betrügerischen Aktivitäten eingesetzt. Algorithmen analysieren Transaktionsdaten, identifizieren Abweichungen von herkömmlichen Verhaltensweisen und alarmieren in Echtzeit bei verdächtigen Vorgängen.

Gesundheitswesen und Diagnose: Machine Learning unterstützt Ärzte bei der Diagnose von Krankheiten durch die Analyse von medizinischen Bildern, Patientendaten und genetischen Informationen. Dies trägt zur Früherkennung und personalisierten Medizin bei.

Optimierung von Lieferketten: Durch die Anwendung von Machine Learning auf Lieferkettendaten können Unternehmen Bestände besser verwalten, Lieferzeiten optimieren und Kosten reduzieren. Prognostische Modelle helfen dabei, die Nachfrage vorherzusagen und Lagerbestände effizient zu planen – wichtig z. B. als Teil von Smart Farming.

Sprachverarbeitung und Chatbots: Machine Learning ermöglicht die Entwicklung fortschrittlicher Sprachverarbeitungssysteme und Chatbots. Diese Technologien verbessern die Kundenserviceerfahrung, automatisieren Supportanfragen und erleichtern die Interaktion mit digitalen Plattformen.

Bild- und Objekterkennung: In der Industrie, Logistik und im Einzelhandel wird Machine Learning für die Erkennung von Objekten und Bildern eingesetzt. Das reicht von der Qualitätskontrolle in der Fertigung bis zur automatisierten Überwachung von Beständen.

Diese Anwendungsfälle sind nur einige Beispiele für die vielfältigen Möglichkeiten von Machine Learning in Unternehmen. Durch die kontinuierliche Weiterentwicklung von Algorithmen und Technologien eröffnen sich ständig neue Einsatzmöglichkeiten, die dazu beitragen, Geschäftsprozesse zu optimieren, innovative Lösungen zu entwickeln und die digitale Transformation voranzutreiben.

Machine Learning im Überblick

Machine Learning …

…basiert auf Datenanalyse, Trainingsalgorithmen und kontinuierlicher Optimierung und ermöglicht Computern, aus Daten zu lernen und Muster zu erkennen – ohne explizite Programmierung.

…kann auf Deep Learning aufbauen, das wiederum auf tiefen neuronalen Netzen basiert. Letztere sind von der Funktionsweise des menschlichen Gehirns inspiriert.

…und die Wahl des geeigneten Algorithmus sind abhängig von der Problemstellung und den vorliegenden Daten.

…bietet transformative Lösungen für komplexe geschäftliche Herausforderungen und ermöglicht Unternehmen innovative Lösungen und verbesserte Effizienz in verschiedenen Branchen.

Quelle:

https://www.o2business.de/magazin/machine-learning/

Dual-SIM: Informationen und Vorteile für Unternehmen

In einer zunehmend vernetzten Geschäftswelt ist eine reibungslose Kommunikation entscheidend für den unternehmerischen Erfolg. Hierbei hilft die Dual-SIM-Technologie für Smartphones: Damit können Sie die mobile Kommunikation in Ihrem Unternehmen optimieren, an individuelle Bedürfnisse anpassen – und Kosten sparen.

Dual-SIM: Das steckt dahinter

Dual-SIM bezeichnet die Fähigkeit eines Mobilgeräts, zwei SIM-Karten gleichzeitig zu verwenden. Im Gegensatz zu herkömmlichen Single-SIM-Geräten nutzen Sie auf diese Weise zwei Mobilfunkverträge. So lassen sich zwei separate Telefonnummern und Tarife gleichzeitig verwenden.

Begriffe im Vergleich: Dual-SIM vs. eSIM vs. Multi-SIM

Eine eSIM (embedded SIM) ist ein fest eingebauter Chip im Gerät, der dieselben Informationen enthält wie eine physische SIM-Karte, die Sie in das Gerät einlegen. Einige Dual-SIM-Smartphones besitzen einen physischen SIM-Kartenslot und eine eSIM – und lassen Sie auf diese Weise zwei Telefonnummern bzw. Mobilfunkverträge gleichzeitig nutzen. Das gilt z. B. für aktuelle iPhones. Im verlinkten Artikel haben wir alle Möglichkeiten zusammengefasst, die eSIM für Ihr Unternehmen bietet.

Multi-SIM ist eine Technologie, die mehrere SIM-Karten mit derselben Mobilfunknummer verbindet. Auf diese Weise können Benutzer einen Tarif auf mehreren Geräten gleichzeitig nutzen – also Anrufe tätigen, SMS senden und Daten nutzen –, ohne die SIM-Karte zwischen den Geräten zu wechseln.

Dual-SIM bietet Unternehmen zahlreiche Vorteile. Dazu gehören:

Trennung von Beruf- und Privatleben: Mit Dual-SIM trennen Sie die berufliche und private Kommunikation effektiv. Mobilgeräte können so für geschäftliche Anrufe und Datenverbindungen genutzt werden, ohne private Nummern preiszugeben.

Kostenersparnis und -kontrolle: Sie können z. B. Tarife verschiedener Mobilfunkanbieter wählen, um für verschiedene Anforderungen die jeweils besten Konditionen zu bekommen.

Optimierter Empfang und Netzwerkflexibilität: Dank Dual-SIM können sich einige Geräte gleichzeitig mit zwei verschiedenen Mobilfunknetzen verbinden. Das verbessert den Empfang und bietet Flexibilität in Regionen mit schwankender Netzqualität.

Flexibilität: Im Rahmen von Bring Your Own Device (BYOD) kann Ihr Unternehmen Kosten und Aufwand sparen. Haben Ihre Mitarbeiterinnen und Mitarbeiter bereits Dual-SIM-Handys, können sie sie sowohl privat als auch dienstlich nutzen. Die Anschaffung zusätzlicher Firmenhandys ist dann nicht notwendig. Wichtig ist, dass Sie für BYOD in Ihrem Unternehmen klare Regeln definieren.

Internationale Geschäfte: International tätige Unternehmen nutzen mit Dual-SIM-Handys ganz einfach lokale SIM-Karten der jeweiligen Einsatzorte, um Roaming-Gebühren zu minimieren und die Erreichbarkeit zu optimieren. Das ist besonders relevant für Geschäftsreisende und globale Teams.

Diese Dual-SIM-Arten gibt es

Es gibt verschiedene Dual-SIM-Arten für unterschiedliche Anforderungen:

Dual Standby: Bei Mobilgeräten mit Dual Standby kann nur eine der beiden SIM-Karten zu einem Zeitpunkt aktiv sein. Wenn eine SIM-Karte aktiv ist (z. B. für einen Anruf oder eine Datenverbindung), ist die andere währenddessen nicht verfügbar. Dies ist eine weitverbreitete Dual-SIM-Variante und u. a. ausreichend für Mitarbeiterinnen und Mitarbeiter, die nicht ständig auf beiden Nummern erreichbar sein müssen.

Dual Active: Im Gegensatz dazu sind in einem Dual-Active-Mobilgerät beide SIM-Karten gleichzeitig aktiv. Das bedeutet, dass während eines Anrufs auf einer Nummer die andere Nummer weiterhin erreichbar ist. Dual Active bietet damit eine erhöhte Erreichbarkeit.

Dual-SIM: Kombinationen mit eSIM

Viele aktuelle Smartphones bieten eine eSIM-Funktion. Oft lässt sich diese digitale SIM-Karte im Zusammenhang mit Dual-SIM nutzen. Folgende Kombinationen sind möglich:

- eSIM und physische SIM-Karte: Die heutzutage gängigste Variante von Dual-SIM kombiniert eine physische SIM-Karte mit einer eSIM.

- Mehrere eSIM-Profile auf einem Chip: Eine weitere Möglichkeit ist es, mehrere eSIM-Profile auf einen einzigen Chip zu laden. Das bietet eine hohe Flexibilität. Ihre Mitarbeiterinnen und Mitarbeiter können unterschiedliche geschäftliche Telefonnummern bzw. Tarife für verschiedene Projekte oder Regionen nutzen. Sie brauchen hierfür nur ein einziges Smartphone und sind nicht auf physische SIM-Karten angewiesen.

Dual-SIM im Überblick

Dual-SIM…

…bedeutet, dass ein Mobilgerät zwei SIM-Karten gleichzeitig verwenden kann.

…kann Kosten sparen und die Kommunikation in Ihrem Unternehmen optimieren.

…bietet in Kombination mit Firmenhandys Vorteile für Sie und Ihre Belegschaft.

…gibt es in verschiedenen Arten.

…ist in verschiedenen Kombinationen möglich – auch mit eSIM.

Quelle:

https://www.o2business.de/magazin/dual-sim-erklaert/

Geschichte des Internets: Wie das World Wide Web entstand

Das Internet ist heute weder aus dem privaten noch dem beruflichen Umfeld wegzudenken: Was als Forschungsnetzwerk für wenige Fachleute begann, ist heute ein unverzichtbares Informations- und Kommunikationsmedium für die Gesamtbevölkerung – und damit ein wichtiger wirtschaftlicher Faktor. Dabei ist das World Wide Web erst seit 1993 kommerziell nutzbar.

Die Erfindung des Internets

Das Internet ist ein weltweites Computernetzwerk. Heute ermöglicht es die Nutzung verschiedener Dienste wie z. B. des World Wide Web (WWW) – das ist der allgemein zugängliche Bereich des Internets für Websites. Zudem werden Angebote wie Internettelefonie, E-Mail, Chat und Dateiübertragung über das Netz bereitgestellt.

Welche Bedeutung das Internet bis heute erlangt hat, zeigen die folgenden Zahlen:

Ein Satellit gibt den Anstoß

Die Grundidee des Internets entsteht in den 1950er-Jahren: Als 1957 die Sowjetunion den Satelliten Sputnik ins All schießt, sieht das US-Verteidigungsministerium darin eine potenzielle Bedrohung für das amerikanische Nachrichtensystem. Als Konsequenz soll ein computergesteuertes System entwickelt werden, das aus mehreren Knoten besteht und auch bei Ausfall eines dieser Knoten weiterhin funktioniert.

Mit der Koordination der Forschung wird die 1958 gegründete ARPA betraut (Advanced Research Project Agency – deutsch etwa: Behörde für fortgeschrittene Forschungsprojekte). Heute heißt sie DARPA, das D steht für Defence, also Verteidigung. Ziel der Behörde ist es damals, den technischen Rückstand auf die Sowjetunion aufzuholen. Die Arbeit der beteiligten Forschungseinrichtungen nimmt einige Jahre in Anspruch und bringt den Vorgänger des heutigen Internets hervor.

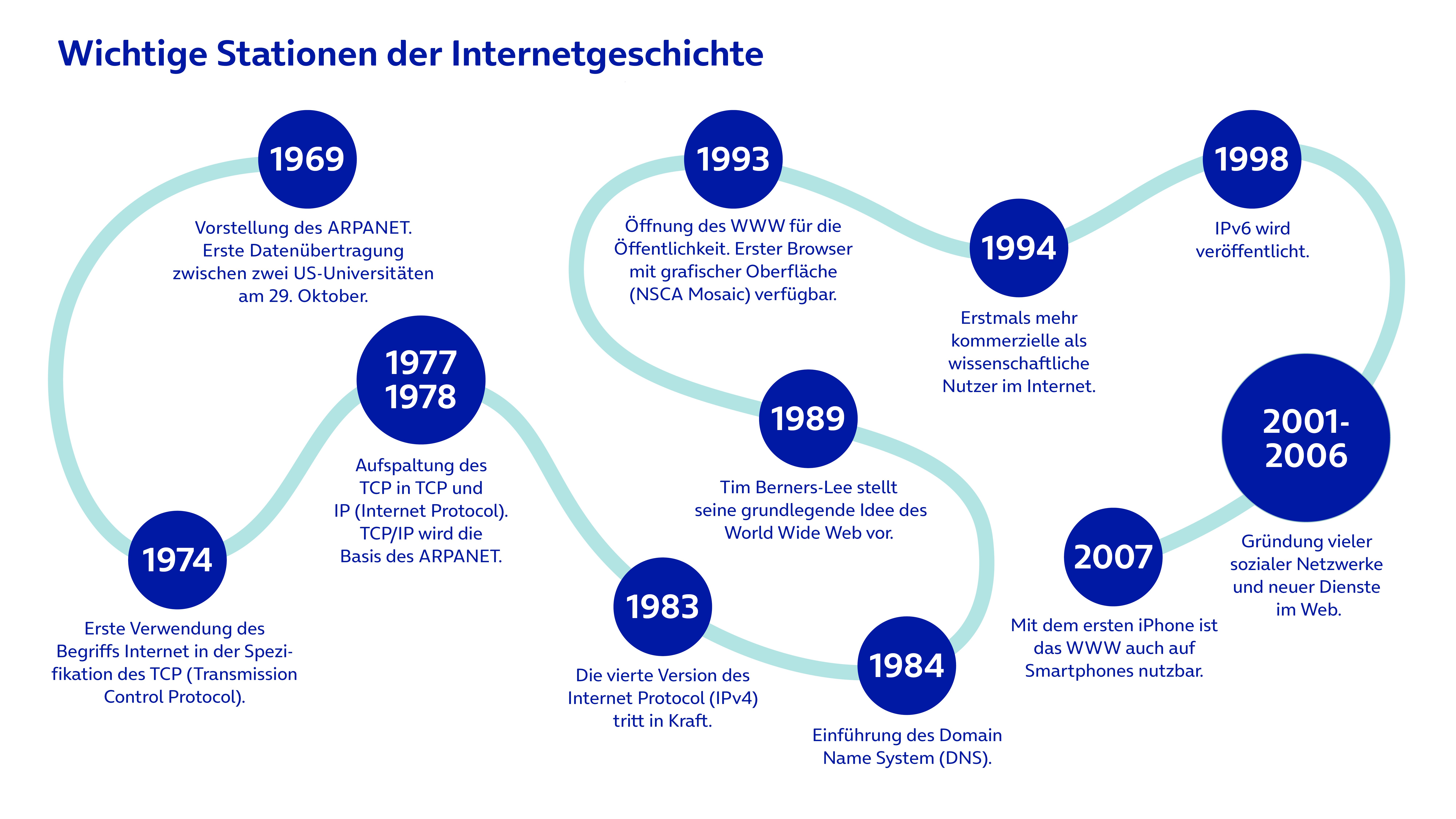

Die Entwicklung des Internets von den Anfängen bis heute

1960er-Jahre: Militär und Universitäten entwickeln das ARPANET

Die ARPA beginnt Ende der 1950er-Jahre in den USA ihre Arbeit und lässt das dezentral aufgebaute ARPANET entwickeln. Am Anfang ist es ein rein militärisches Projekt. Ab 1965 erhalten auch einige Universitäten Zugang zu dem Forschungsprojekt, das schließlich Ende des Jahrzehnts der Öffentlichkeit vorgestellt wird. Die erste Datenübertragung zwischen zwei Knoten des Netzwerks findet am 29. Oktober 1969 statt.

Zu diesem Zeitpunkt besteht das Netz aus vier miteinander verbundenen Rechnern. Diese befinden sich an der University of California Los Angeles, dem Stanford Research Institute, der University of California Santa Barbara und der University of Utah.

In dieser Entwicklungsphase werden die Grundlagen für das Internet gelegt, es wird für erste Anwendungen vorbereitet. Treibende Kräfte der Entwicklung sind einerseits militärische Interessen des US-Verteidigungsministeriums, andererseits der Wunsch nach einem schnellen und effizienten Datenaustausch in der Wissenschaft und an Universitäten.

Die dezentrale Organisation und das Prinzip der Übermittlung von Datenpaketen finden sich noch im heutigen Internet. Allerdings nutzt das ARPANET damals andere Protokolle für diese Zwecke.

1970er-Jahre: Entwicklung des TCP/IP

Bereits im Jahr 1971 besteht das ARPANET aus 15 Knoten und wächst langsam, aber stetig weiter.

Anfang der 1970er-Jahre gelingt zudem die erste Verbindung des ARPANET mit einem anderen Netzwerk – dem ALOHAnet der Universität Hawaii. Der Prozess wird als Inter-Networking bekannt. Da die damaligen Netzwerke jeweils unterschiedliche Schnittstellen, Paketgrößen, Übertragungsraten und Kennzeichnungen nutzen, ist eine Verbindung unter ihnen schwierig.

Gelöst wird dieses Problem 1973: Die US-Informatiker Vinton Cerf und Robert Kahn entwickeln das Transmission Control Protocol (TCP). Dieses neue Protokoll basiert auf dem französischen Projekt CYCLADES (der französischen Antwort auf das ARPANET). In den Spezifikationen des TCP wird im folgenden Jahr das erste Mal der Begriff Internet verwendet.

Wenige Jahre später und nach einigen weiteren Iterationen des Protokolls wird es in TCP und IP (Internet Protocol) aufgespalten. Dieser TCP/IP-Ansatz bildet noch heute die Grundlage des Datenaustauschs über das Internet.

1980er-Jahre: Der Name Internet setzt sich durch

1983 tritt die noch heute verwendete vierte Version des Internet Protocol in Kraft (IPv4). Damit setzt sich auch die Bezeichnung Internet durch.

Eine wichtige Entwicklung dieser Zeit ist das Ethernet als neue Form des lokalen Computernetzwerks. Bereits in den 1970er-Jahren entwickelt, wird es in den 1980ern standardisiert und treibt im Verbund mit TCP/IP die Ausbreitung des Internets stark voran.

Einen weiteren entscheidenden Meilenstein in der Geschichte des Internets bildet die Entwicklung des Domain Name System (DNS) im Jahr 1984. Dieses System ermöglicht es auch heute noch, Rechner mit einfach zu merkenden Domainnamen anstatt mit komplizierten, bis zu zwölfstelligen IP-Adressen anzusteuern. Ein DNS-Dienst sucht daraufhin in einer Datenbank nach der zugehörigen IP-Adresse und leitet die Anfrage an den richtigen Rechner im Internet weiter.

Diese Technik findet auch im heutigen WWW Anwendung: Anstatt sich z. B. 141.101.90.99 zu merken und einzutippen, gibt man einfach o2business.de in die Adresszeile des Browsers ein und erreicht so den Server und die darauf gehostete Website.

1990er-Jahre: Das World Wide Web entsteht

1990 beschließt die US-amerikanische National Science Foundation, das Internet auch für kommerzielle Zwecke zu öffnen. Bis dato ist es ausschließlich als Forschungsnetzwerk und für militärische Zwecke genutzt worden. Nun sollen auch Privatpersonen darauf zugreifen können. Im selben Jahr geht das ARPANET außer Betrieb.

Vor allem die Erfindungen des britischen Physikers und Informatikers Tim Berners-Lee bereiten den Weg für das World Wide Web und tragen zu dessen rasanter Verbreitung bei. Die Idee eines weltweiten Hypertext-Netzwerks hat er bereits 1989 vorgestellt. Während seiner Zeit am europäischen Kernforschungszentrum CERN entwickelt Berners-Lee u. a.:

Die Auszeichnungssprache HTML (Hypertext Markup Language), auf der heute noch alle Webseiten im WWW basieren.

Das Protokoll HTTP (Hypertext Transfer Protocol), das das Aufrufen von Webseiten und die Navigation über Links ermöglicht.

Die URL (Uniform Resource Locator), die die Adresse einer Datei oder Webseite auf einem Server angibt.

Den ersten Webserver (info.cern.ch), den er 1991 auf seinem Computer einrichtet.

Den Webbrowser – sein Modell ist allerdings weniger erfolgreich als der grafische Browser Mosaic, den Marc Andreessen und Eric Bina 1993 am NSCA entwickeln (National Center for Supercomputing Applications).

Damit stehen die Grundpfeiler des WWW. Am 30. April 1993 gibt das CERN das World Wide Web kostenlos für die Öffentlichkeit frei.

Es folgt ein starkes Wachstum und viele Internetfirmen gründen sich.

1994:

Die Suchmaschinen Lycos und Yahoo sind verfügbar.

Die Zahl der kommerziellen Nutzerinnen und Nutzer übersteigt erstmals die der wissenschaftlichen – rund drei Millionen Rechner sind an das Internet angeschlossen.

Das Unternehmen Amazon gründet sich.

1997:

Rund sechs Millionen Computer sind mit dem Internet verbunden.

1998:

Das Internetprotokoll IPv6 wird veröffentlicht, um der steigenden Zahl von Geräten im Internet weiterhin IP-Adressen zuweisen zu können.

Das Unternehmen Google wird gegründet und die gleichnamige Suchmaschine geht online.

2000er-Jahre: Web 2.0

Das neue Jahrtausend beginnt mit einem Börsencrash – dem sogenannten Platzen der Dotcomblase. Viele Internetfirmen melden Insolvenz an und die erste Hochphase des Internets endet.

Dennoch steigt die Zahl der Nutzerinnen und Nutzer weiter an und es beginnt die zweite Hochphase, die auch als Web 2.0 bekannt ist. Dabei spielen weniger technische Neuerungen eine Rolle. Es geht eher um eine veränderte Nutzung und Wahrnehmung des Internets und des World Wide Web. Neue Webseiten, Dienste und Anwendungen entstehen, die unser Leben noch heute beeinflussen. Dazu zählen etwa:

Wikipedia (2001)

Facebook (2004)

YouTube (2005)

Twitter (2006, heute X)

Durch die sozialen Netzwerke gewinnt das WWW weiter an Bedeutung – sowohl im privaten als auch im politischen und wirtschaftlichen Bereich. Dazu trägt auch eine Entwicklung bei, die heute nahezu jede Person besitzt: das Smartphone.

Heute: Schnelles mobiles Internet

2007 erscheint das erste iPhone. Die bahnbrechende Neuerung damals: Es handelt sich um ein Mobiltelefon, mit dem man im Web surfen kann. In der Folge schreitet die Entwicklung der Smartphones schnell voran. Mit diesen vielseitigen Handys wächst der Bedarf der Menschen an neuer Technik. Gleichzeitig gibt es immer mehr technologische Möglichkeiten.

Heute ist schnelles mobiles Internet dank Mobilfunktechnologien wie LTE und 5G Standalone für nahezu alle Menschen verfügbar. Durch ausgereifte Smartphones ist das Internet und besonders das WWW für viele Personen zu einem Alltagsmedium geworden – im Privaten wie im Beruflichen.

Ein Blick in die Zukunft

Schauen wir noch einmal auf die Zahlen, die eingangs zur Sprache kamen:

80 % der Deutschen nutzen das Internet täglich, 95 % zumindest selten.

Nahezu 100 % der 14- bis 49-Jährigen sind Internetnutzer.

Eine weitere Steigerung dieser Zahlen scheint kaum möglich. Gleichzeitig sehen Experten voraus, dass sich menschliche Aktivitäten noch weiter in den digitalen Raum verlagern werden. Hier sollten besonders Unternehmen aufmerksam werden – um ihre Kunden auch in Zukunft zu erreichen, benötigen sie einen ansprechenden Internetauftritt.

Schlüsseltechnologien der Zukunft

Ein wichtiges Themengebiet ist Experten zufolge das Internet der Dinge (IoT), das künftig weiter anwachsen und an Bedeutung gewinnen wird. Besonders in Industrie und Produktion, aber auch in anderen Branchen werden Automatisierung und Digitalisierung demnach zunehmend wettbewerbsentscheidend.

Weiterhin rechnen Fachleute mit einem starken Bedeutungszuwachs bei Technologien wie Augmented Reality (AR) und Virtual Reality (VR). Außerdem wird die Mobilität der Zukunft mit z. B. autonomen Fahrzeugen eine wichtige Rolle spielen.

Als technische Treiber der weiteren Entwicklung des Internets sehen Analysten u. a. Technologien wie Blockchainund künstliche Intelligenz (KI).

Die Geschichte des Internets im Überblick

In den 1950er- und 1960er-Jahren entsteht mit dem ARPANET der Vorgänger des Internets.

Die 1970er und 1980er bringen grundlegende Entwicklungen hervor, die noch heute im Internet zum Einsatz kommen. Dazu gehören z. B. das Protokoll TCP/IP und das Ethernet.

Die 1990er-Jahre sind die Geburtsstunde des World Wide Web (WWW) als Dienst innerhalb des Internets. Nachdem die Öffentlichkeit 1993 Zugang zum WWW erhält, wächst es sehr rasch.

In den frühen 2000er-Jahren entstehen soziale Netzwerke – die Bedeutung des Internets (insbesondere des WWW) steigt weiter. Heute ist es das wahrscheinlich wichtigste Medium für viele Menschen.

Auch in Zukunft wird sich das Internet weiterentwickeln und neue Technologien werden an Bedeutung gewinnen. Die gesellschaftliche und wirtschaftliche Relevanz des Internets wird dadurch mutmaßlich weiter steigen.

Quelle:

https://www.o2business.de/magazin/geschichte-des-internets/

Trojaner: So schützen Sie Ihr Unternehmen vor getarnter Schadsoftware

Trojaner gehören zu den gefährlichsten Cyberbedrohungen für Unternehmen. Sie zählen zu den ältesten Formen von Malware, werden aber stetig weiterentwickelt und haben daher nicht an Gefährlichkeit verloren. Obwohl es sich um eine bekannte Form von Schadsoftware handelt, sind Trojaner schwierig zu erkennen. Gleichzeitig gibt es wirksame Schutzmaßnahmen.

Was ist ein Trojaner?

Als Trojaner oder trojanisches Pferd bezeichnet man in der Informationstechnologie getarnte Schadsoftware. Cyberkriminelle verstecken dabei Malware in scheinbar nützlichen Programmen. Öffnen Anwender diese trojanischen Pferde, wird ihr Computer oder Handy infiziert. Die Folgen können verheerend sein. Je nach Art des Schadprogramms können Angreifer etwa…

…Tastatureingaben aufzeichnen

…Passwörter auslesen

…Daten kopieren, blockieren, modifizieren oder löschen

…„Hintertüren“ öffnen und weitere Malware installieren

Im Unterschied zu Computerviren und Würmern, verbreiten sich Trojaner in der Regel nicht selbstständig weiter. Ihre Erschaffer setzen stattdessen auf Täuschung und bieten ihre trojanischen Pferde meist in unseriösen Quellen oder über verseuchte Werbung zum Download an.

Trojaner gehören zu den ältesten Schadprogrammen

Bereits Anfang der 1970er Jahre entstanden zunächst theoretische Konzepte zu Trojanern. Nur wenig später wurden die ersten schadhaften Programme dieser Art eingesetzt und sollen etwa im kalten Krieg eine Rolle gespielt haben.

Der erste Fall eines Erpressungstrojaners, der öffentliche Aufmerksamkeit erregte, war die AIDS-Ransomware aus dem Jahr 1989. Sie wurde damals noch nicht über das Internet verbreitet: Der Hacker verschickte postalisch 20.000 Disketten und versprach den Empfängern Informationen über das HI-Virus. Nach einiger Zeit begann die Malware, Dateien auf den infizierten Computern zu verstecken und die Dateinamen zu verschlüsseln.

Seither haben Cyberkriminelle immer neue Arten von Trojanern entwickelt, aber auch die Lösungen zur Datensicherheit wurden stetig verbessert. Zu den verschiedenen Arten von Trojanern lesen sie mehr im entsprechenden Abschnitt dieses Artikels.

So funktioniert die Schadsoftware

Durch das Ausführen des Wirtsprogramms wird auch die darin versteckte Schadsoftware gestartet und kann so Sicherheitsvorkehrungen, wie z. B. Firewalls, umgehen.

Aufbau und Funktionsweise

Bei Trojanern handelt es sich in der Regel um zwei eigenständige Programme, die miteinander verknüpft sind. Diese Verknüpfung wird oftmals über sogenannte Linker oder Dropper realisiert.

Linker verknüpfen den Trojaner mit einer beliebigen ausführbaren Wirtsdatei. Wird das Programm, an das sich der Trojaner gekoppelt hat, ausgeführt, startet zugleich auch die Malware unbemerkt im Hintergrund. Der Trojaner ist also nur aktiv, wenn auch das Wirtsprogramm ausgeführt wird.

Dropper hingegen legen das Schadprogramm auf dem System ab. Wird das trojanische Pferd geöffnet, installiert sich sie Malware unbemerkt im Hintergrund. In der Regel heftet sich die Schadsoftware an Autostartprogramme oder Hintergrunddienste und wird so bei jedem Start des Computers aktiv.

Eigenständige Trojaner gelangen, ebenfalls versteckt in anderen Programmen, auf die Rechner ihrer Opfer. Nach der Installation agieren sie allerdings eigenständig und können etwa den Browser für illegale Aktivitäten missbrauchen. Ein bekanntes Beispiel ist der Trojaner Emotet, der im Hintergrund Malware nachlädt, die dann das betroffene Gerät verschlüsselt.

Browser-Trojaner sind eine bekannte Variante der Integration des Schadcodes in die Wirtssoftware. In diesem Fall verlässt der Trojaner sein Versteck nicht, sondern verrichtet seine schadhafte Arbeit, sobald das Wirtsprogramm ausgeführt wird. Im Umkehrschluss bedeutet das, dass er mit der Wirtssoftware zusammen auch wieder deinstalliert werden kann.

Verbreitung

Verbreitet werden Trojaner etwa per Anhang in Phishing-Mails oder in präparierten Programmen, die meist kostenlos zum Download angeboten werden. Hacker wählen dafür häufig unseriöse Plattformen, die nur über geringe Sicherheitsvorkehrungen verfügen, um ihre Malware anzubieten.

Eine besonders perfide Methode ist der Download per Pop-up. Dabei erscheint ein Fenster auf Ihrem Endgerät, das Sie warnt, Ihr Computer oder Smartphone sei mit Malware infiziert. Folgen Sie den Anweisungen und laden sich das empfohlene Antiviren-Programm herunter, installieren Sie damit einen Trojaner auf Ihrem Gerät.

Diese Arten von Trojanern gibt es

Trojaner lassen sich einerseits nach Art und Aufbau (wie oben beschrieben) unterscheiden, andererseits nach ihrer Aktivität.

Backdoor-Trojaner manipulieren das Sicherheitssystem des infizierten Geräts und öffnen Hintertüren. Durch diese können Cyberkriminelle Zugriff auf das System erhalten oder weitere Schadsoftware installieren.

Banking-Trojaner sind darauf ausgelegt, Kontodaten und Online-Banking-Zugänge zu erbeuten.

Trojan-Spy-Programme sind eine Form von Spyware mit der etwa Screenshots erstellt, vertrauliche Daten ausgelesen oder Tastenanschläge aufgezeichnet werden können.

Erpressungstrojaner sind auch bekannt als Ransomware. Diese Variante verschlüsselt Daten auf infizierten Geräten. In der Regel fordern Cyberkriminelle anschließend ein Lösegeld.

SMS-Trojaner befallen Smartphones und Firmenhandys. Sie sind z. B. getarnt als SMS-App und senden Nachrichten an kostenpflichtige Rufnummern. Sie kommen auch zum Einsatz, um Zwei-Faktor-Authentifizierungen zu manipulieren.

DDoS-Trojaner machen das infizierte Gerät zum Teil eines Bot-Netzwerks, mit dem DDos-Attacken ausgeführt werden.

Fake-Antivirus-Trojaner tarnen sich als Anti-Virus-Software und zeigen falsche Sicherheitswarnungen an. In der Regel wird Geld gefordert, um die vermeintliche Bedrohung zu beseitigen. Zudem werden häufig sensible Bankdaten an die Hacker übermittelt.

Weitere Formen von Trojanern sind u. a. Rootkits, Exploits, Mailfinder oder Notifier. Die Vielzahl der Varianten dieser Malware macht deutlich, wie weit verbreitet Trojaner sind und wie wichtig ein effektiver Schutz gegen diese Bedrohung ist.

Trojaner erkennen und entfernen

Die Zeiten, in denen Trojaner sich recht zuverlässig durch Merkmale wie doppelte Dateiendungen verrieten, sind aufgrund der Weiterentwicklungen durch Cyberkriminelle leider größtenteils vorüber.

Bei folgenden Anzeichen sollten Sie aufmerksam werden und prüfen, ob Ihre Systeme infiltriert wurden:

Ihr Computer ist ungewöhnlich langsam: Die Hintergrundaktivität der Schadsoftware kann die Leistung beeinflussen, da sie Rechenleistung und Systemressourcen in Anspruch nimmt.

Ungewöhnliches Verhalten Ihres Computers, wie z. B. ein sich von selbst bewegender Mauszeiger oder sich selbstständig öffnende Anwendungen sind ebenfalls ein Alarmsignal.

Ungewöhnliche Pop-ups erscheinen: Kommt Ihnen ein plötzlich auftauchendes Fenster verdächtig vor und werden Sie darin zum Klick auf einen Link aufgefordert, sollten Sie vorsichtig sein und den Link nicht anklicken. Besser ist es, das Fenster umgehend zu schließen.

E-Mails mit ungewöhnlichen oder unerwarteten Anhängen können ebenfalls Trojaner enthalten. Da dies eine der häufigsten Verbreitungsmethoden ist, sollten Sie Anhänge und Links in Mails immer prüfen, bevor Sie sie öffnen.

Dateien verschwinden plötzlich, lassen sich nicht öffnen, oder werden unerwartet verschoben.

Neue Applikationen tauchen im Startmenü auf oder es finden sich unerwartete Screenshots auf dem Desktop oder an anderen Stellen.

Eine langsame oder unterbrochene Internetverbindung kann ebenfalls ein Zeichen dafür sein, dass ein Trojaner im Hintergrund zusätzliche Malware herunterlädt.

All diese Merkmale können auch andere, harmlose Erklärungen haben. Allerdings sollten Sie diese Warnsignale ernst nehmen und umgehend einen Malware-Scan Ihres Geräts durchführen oder Ihre IT-Abteilung informieren.

Trojaner entfernen

Da es sich in den meisten Fällen bei einem Trojaner lediglich um ein Transportprogramm handelt, hilft die Deinstallation meist nicht, um die Bedrohung zu beheben. Ist die Malware abgekoppelt, verbleibt sie auch nach der Deinstallation des Wirtsprogramms auf dem Gerät. Eine Ausnahme sind hier die oben erwähnten Browser-Trojaner und ähnliche, bei denen der Schadcode in das jeweilige Programm integriert ist.

Da viele Formen von Trojanern bekannt sind, hilft häufig die Verwendung eines Anti-Viren-Programms. Dieses kann die Schadsoftware erkennen, isolieren und löschen.

Das Perfide an Trojanern ist, dass sie oftmals weitere Malware installieren. Um auch diese zu erkennen, empfiehlt sich ein vollständiger Scan des betroffenen Geräts, inklusive der Registrierungsdatenbank. Da diese oft sehr umfangreich ist, dauert ein manueller Check durch einen IT-Experten häufig sehr lang und ist zeit- und kostenintensiv.

Bestehen die Probleme nach der Überprüfung und Reinigung des Systems durch die Anti-Virus Software fort, hilft meist nur eine vollständige Systemwiederherstellung. Für diesen Fall sollten Unternehmen regelmäßig Backups ihrer Systeme anlegen, um Datenverlust zu vermeiden.

Halten Sie Ihre Mitarbeiterinnen und Mitarbeiter dazu an, sich an die grundlegenden Regeln der Cybersecurity zu halten. Dazu gehören:

Installieren Sie ausschließlich Programme und Anwendungen aus vertrauenswürdigen Quellen. Achten Sie darauf, dass keine (meist kostenlos angebotenen) Zusatzprogramme installiert werden.

Stellen Sie vor dem Öffnen von E-Mail-Anhängen sicher, dass es sich nicht um ausführbare Dateien handelt. Einige Trojaner verwenden nach wie vor doppelte Dateiendungen, wie z. B. „dokument.pdf.exe“.

Installieren Sie eine Anti-Virus-Software und aktualisieren Sie diese regelmäßig.

Auch Firewalls und andere Lösungen zur Datensicherheit schützen Ihre Computer, Tablets und Handys.

Besonders für Unternehmen mit mehreren Angestellten und entsprechend vielen Geräten lohnt es sich, eine Software zum Mobile Device Management (MDM) oder zum Enterprise Mobility Management (EMM) anzuschaffen. Damit können Firmengeräte zentral durch Ihre IT-Abteilung verwaltet und die Installation von Schadsoftware aller Art verhindert werden.

Quelle:

https://www.o2business.de/magazin/trojaner/

Mobile Datenerfassung in der Pflege: Herausforderungen meistern

Für mobile Pflegefachkräfte ist das Handy ein wichtiges Werkzeug. Sie nutzen es zur Terminplanung und der Kommunikation mit den Klienten. Gleichzeitig dient es zur mobilen Datenerfassung, Dokumentation und als Navigationsgerät. Daher stellt der Pflegeberuf besondere Anforderungen an Smartphones, aber auch an die IT-Abteilung im Hintergrund.

Mobile Datenerfassung steigert die Effizienz

Ambulante Pflegedienste sind heute auf mobile Geräte wie Firmenhandys angewiesen. Die Mitarbeiterinnen und Mitarbeiter verbringen die meiste Zeit ihres Arbeitstages unterwegs – das Smartphone ist daher ein essenzielles Arbeitsgerät.

Die mobilen Geräte steigern die Effizienz der mobilen Pflegefachkräfte. Sie ermöglichen es ihnen, wichtige Daten unterwegs zu erfassen. Dazu gehört u. a….

…die Dokumentation der Arbeitszeit

…die Dokumentation der erbrachten Leistung

…Prozessdokumentation

…Zugriff auf wichtige Daten der Klienten

…Bearbeitung der Patientenakte

Eintragungen in das digitale Übergabebuch

So geschieht es auch beim ABZ – Ambulantes Betreuungszentrum in Berlin. Die GmbH hat sich auf die Pflege im psychiatrischen und gerontopsychiatrischen Bereich spezialisiert. Prokurist Martin Grundmann hält fest:

„Das Smartphone ist ein unverzichtbares Werkzeug und vereinfacht die tägliche Arbeit in vielerlei Hinsicht“.

Die Angestellten des ABZ nutzen spezielle Apps für die mobile Datenerfassung. Sie erfassen Zeiten, dokumentieren Leistungen, koordinieren Termine und rufen wichtige Daten vom Unternehmensserver ab.

Anforderungen an Diensthandys für Pflegekräfte

Um die speziellen Apps für die Pflegedokumentation auf Smartphones nutzen zu können, müssen einige grundlegende Voraussetzungen erfüllt sein. Einerseits braucht es kompatible und leistungsfähige Geräte, andererseits Mobilfunktarife mit ausreichendem Datenvolumen.

Zu den Anforderungen an Handys für Pflegedienste gehören u. a….

…Zuverlässigkeit

…Modernität

…Lange Akkulaufzeit

…Robustheit

…Gutes Preis-Leistungs-Verhältnis

Mitarbeiterinnen und Mitarbeiter von Pflegediensten müssen sich auf Ihre mobilen Geräte verlassen können. Das bedeutet, ein Handy benötigt genügend Rechenleistung, um die Apps zur Pflegedokumentation zu nutzen. Es braucht zudem einen ausdauernden Akku, der den gesamten Arbeitstag Energie liefert.

Zudem ist die Robustheit entscheidend. Der Arbeitsalltag von Pflegekräften kann sehr anspruchsvoll sein – ein gutes Diensthandy muss daher auch außergewöhnlichen Belastungen standhalten. Es sollte etwa Stürze überstehen können und gegen Staub und Flüssigkeiten abgedichtet sein. Daher erfreuen sich robuste Smartphones wie die Samsung Galaxy XCover-Serie großer Beliebtheit in der Branche.

Aus unternehmerischer Sicht ist neben dem Preis-Leistungs-Verhältnis vor allem wichtig, dass die Geräte bei einer Neuanschaffung schnell verfügbar sind. Außerdem sollten sie problemlos eingerichtet und in das bestehende IT-System Ihres Pflegedienstes eingebunden werden können. Je schneller ein neues Smartphone einsatzbereit ist, desto geringer sind die Kosten für Ihr Unternehmen.

Datensicherheit bei mobil erfassten Gesundheitsdaten

Ein äußerst wichtiges Thema für Pflegedienste ist die Datensicherheit. Pflegefachkräfte nutzen die mobilen Geräte für die Planung und Koordination ihres Pflegealltags. Dafür greifen sie auf Patientenakten und andere hochsensible Daten der Klienten zu. Ein Hackerangriff könnte daher verheerende Folgen haben – besonders für den betroffenen Pflegedienst.

Um die Diensthandys Ihrer Pflegekräfte gegen Angriffe abzusichern, sollten diese regelmäßige Softwareupdates erhalten. Stellen Sie daher sicher, dass der Support für Ihre Geräte gegeben ist –aktuell und für möglichst lange Zeit. Zusätzlich empfehlen sich Schutzmaßnahmen wie Antivirenprogramme.

Zudem ist es wichtig, dass Sie Ihre Mitarbeiterinnen und Mitarbeiter regelmäßig schulen, damit sie die Unternehmensrichtlinien im Umgang mit sensiblen Daten einhalten. Letztere sollten beispielsweise nicht in privaten Ordnern der eigenen Dropbox abgelegt oder per Messenger verschickt werden.

Mobile Device Management steigert die Sicherheit

Ein gutes Mobile Device Management (MDM) System hilft dabei, die Sicherheit der Daten auf den Geräten zu erhöhen und die Richtlinien der DSGVO einzuhalten.

MDM gibt Ihnen auch aus der Ferne Kontrolle über Ihre Firmengeräte – per Fernwartung können Sie etwa die Installation wichtiger Updates auf den Geräten veranlassen. Falls nötig, z. B. bei Verlust oder Diebstahl, lassen sich das Gerät und die darauf befindlichen Daten aus der Ferne sperren.

Darüber hinaus können Sie Berechtigungen zur Installation von Apps steuern und Browsereinstellungen administrieren. Damit verhindern Sie, dass Schadsoftware wie Spyware den Weg auf die Geräte findet.

Und auch bei der Einhaltung der Datenschutzrichtlinien kann MDM unterstützen. Etwa indem private und berufliche Daten klar getrennt und bestimmte Dienste komplett gesperrt werden. Weitere Informationen zum Mobile Device Management finden Sie in unserem Artikel zum Thema.

Verwaltungsaufwand und Kosten minimieren

Eine MDM-Software bietet nicht nur Sicherheit, sondern vereinfacht auch die Einrichtung und Administration Ihrer mobilen Firmengeräte.

So erleichtert Mobile Device Management die Integration neuer Handys in Ihre bestehende Firmenstruktur. Oft bieten Smartphone-Hersteller eigene Lösungen zur Einbindung neuer Geräte an. Bekannte Lösungen sind etwa Samsung Knox und Apple DEP (Device Enrollment Program). Bei der Auswahl eines MDM-Systems lohnt es sich daher darauf zu achten, dass es mit den Programmen der Hersteller kompatibel ist.

Darüber hinaus lassen sich die Geräte aus der Ferne warten. Dadurch müssen Mitarbeitende seltener die IT-Abteilung aufsuchen. So schonen Sie die Ressourcen Ihrer IT-Abteilung und Ihrer Pflegekräfte.

Übersichtliche Verwaltung von Verträgen und Rechnungen

Neben der Geräteadministration spielt auch die Verwaltung und Skalierung der Verträge, SIM-Karten und Rechnungen eine wichtige Rolle. Das bestätigt auch Lars Neuwöhner, IT-Leiter beim DRK Bielefeld. Er freut sich eine Lösung gefunden zu haben, die ihm die Verwaltung durch ein nutzerfreundliches Onlineportal erleichtert:

„Das Portal ist sehr übersichtlich. Falls doch einmal Hilfe notwendig war, konnten wir unser Problem nach einem kurzen Telefonat jedes Mal umgehend lösen“.

Die Angestellten des DRK Bielefeld sind u. a. in der Altenpflege tätig. Über eine App organisieren sie ihre Aufgaben, planen Routen, rufen Daten der Klienten ab und schreiben Berichte – ohne dafür ins Büro fahren zu müssen. So können sie jederzeit flexibel auf Änderungen am Tagesplan reagieren.

Überblick: Mobile Datenerfassung in der ambulanten Pflege

Mobile Datenerfassung …

…ist ein wesentlicher Bestandteil des mobilen Arbeitens. Sie entlastet Pflegekräfte und steigert gleichzeitig ihre Effizienz.

…benötigt entsprechende mobile Geräte. Diese sollten stets aktuell gehalten werden und abgesichert sein.

…erfordert besonders hohe Datensicherheit. Neben Antivirenprogrammen kann auch ein MDM-System sinnvoll sein.

…geht über die mobilen Pflegekräfte hinaus. Sie betrifft auch die IT-Abteilung und die Verwaltung des Pflegedienstes.

Quelle:

https://www.o2business.de/magazin/mobile-datenerfassung-pflege/

Ethernet: Die kabelgebundene Netzwerkverbindung erklärt

Ethernet: Das steckt hinter der Technologie

Ethernet ist eine standardisierte Technologie, die in kabelgebundenen Netzwerken den Datenaustausch zwischen verschiedenen Endgeräten ermöglicht, indem es – vereinfacht ausgedrückt – die Kommunikation zwischen Software und Hardware regelt.

Das Ethernet verbindet also Geräte wie Desktop-PCs, Drucker, Router und Server über ein lokales Netzwerk (LAN – Local Area Network) miteinander und ggf. über Schnittstellen mit dem Internet. Es eignet sich darüber hinaus auch für IoT-Geräte.

Solche Datennetze können im privaten Gebrauch als Heimnetzwerk nützlich sein, spielen dort aber eher eine untergeordnete Rolle. Besonders Unternehmen profitieren von dieser Technologie, da sie eine effiziente, stabile und sichere Netzwerkumgebung im Büroumfeld schafft.

Ist Ethernet dasselbe wie LAN?

Der Begriff Ethernet wird oftmals synonym zu LAN-Verbindungen verwendet, da sich die Technologie gegenüber anderen (wie Token Ring oder ARCNET) durchgesetzt hat.

LAN ist jedoch ein Oberbegriff für diverse kabelgebundene Netzwerke, während Ethernet ein Standard von mehreren ist, die die LAN-Technik umsetzen. Im Gegensatz zum Ethernet ist aber auch ein WLAN (Wireless Local Area Network) Teil einer LAN-Umgebung.

Diese Übertragungsgeschwindigkeiten sind möglich

Während in den Anfangsjahren des Ethernets gerade einmal Übertragungen in einer Geschwindigkeit von bis zu 3 Megabit pro Sekunde (Mbit/s) möglich waren, werden heutzutage mit dieser Technologie Daten mit deutlich höheren Geschwindigkeiten transferiert – die folgenden Datenraten sind möglich:

Ethernet (klassisch): 10 Mbit/s

Fast-Ethernet: 100 Mbit/s

Gigabit-Ethernet: 1.000 Mbit/s, bzw. 1 Gigabit pro Sekunde (Gbit/s) – aber auch bis zu 10 Gbit/s sind möglich

Der Ethernet-Standard wird stetig weiterentwickelt – ab einer Übertragungsleistung von 100 Gbit/s spricht man von Terrabit-Ethernet. Aber auch Standards mit Übertragungsraten von 800 Gbit/s und mehr werden bereits getestet.

Die Vor- und Nachteile von Ethernet-Verbindungen

Grundsätzlich ermöglichen Ethernet-Datennetze Unternehmen den Aufbau einer stabilen Netzwerkstruktur. Darüber hinaus haben Ethernet-Verbindungen gewisse Vor- und Nachteile für Ihr Unternehmen. Die folgenden Punkte können daher für Sie relevant sein:

Vorteile

Kabelgebundenes Ethernet liefert eine stabile Datenübertragung und ist weniger störanfällig als kabellose Lösungen wie WLAN, bei der es zu Paketverlusten und Latenzproblemen kommen kann.

Ethernet-Netzwerke sind dank ihrer hohen Abwärtskompatibilität sehr langlebig und nachhaltig. Zwar wird die Technologie stetig weiterentwickelt, ältere Komponenten sind allerdings leicht mit neueren kombinierbar.

Dank der sogenannten Power-over-Ethernet (POE)-Technologie sind bei diesem Ethernet-Standard für Telefoniegeräte häufig keine zusätzlichen Kabel mehr nötig, da das Datennetz die Geräte bereits mit Strom versorgt.

In Ethernet-Umgebungen lässt sich genauestens überprüfen, welche Geräte mit dem lokalen Netzwerk verbunden sind. Das sorgt für eine höhere Datensicherheit und erschwert das Eindringen Cyberkrimineller in das System durch Sicherheitsmaßnahmen wie z. B. eine begrenzte Portanzahl.

Nachteile

Die Ethernet-Technologie eignet sich nur bedingt für zeitkritische Datenübertragungen: Die Informationen werden in Paketen ohne feste Zugriffsraster von Sender zu Empfänger transportiert („Best-Effort-Verfahren“). So kann nicht garantiert werden, dass die Daten innerhalb einer bestimmten Zeit am Zielgerät ankommen.

Die Anschlusskosten je Gerät liegen aufgrund des benötigten Equipments im Schnitt höher als bei kabellosen Verbindungen.

Nicht alle Endgeräte verfügen über entsprechende Ports, die für einen Ethernet-Anschluss erforderlich sind. Desktop-PCs sind in der Regel damit ausgestattet, modernere Laptops hingegen – je nach Gerätemodell – nicht zwangsläufig. Daher sind unter Umständen Adapter nötig.

Auch für Endgeräte wie Smartphones und Tablets, mit denen Sie Ihren Angestellten zwar flexibles Arbeiten ermöglichen, können Sie grundsätzlich nur mit entsprechendem Adapter ins kabelgebundene Ethernet einbeziehen.

Bei der Abwägung der Vor- und Nachteile von kabelgebundenen Ethernet-Verbindungen wird deutlich, dass die größte Stärke in ihrer Stabilität und Zuverlässigkeit liegt. Im Gegensatz zu WLAN-Lösungen laufen Sie zudem nicht Gefahr, dass Signale durch bauliche Gegebenheiten wie Wände oder andere Funksignale behindert werden und Sie Maßnahmen zur Verstärkung des WLAN-Signals ergreifen müssen.

So funktioniert das Ethernet: Wichtige Begriffe und ihre Bedeutung

Das Ethernet setzt sich aus verschiedenen Komponenten zusammen. Im Folgenden erfahren Sie mehr zu den wichtigsten Begriffen und der Funktionsweise des Datennetztes.

Ethernet-Aufbau

Im Ethernet wird jedem Gerät eine eigene Adresse zugeordnet – die sogenannte MAC-Adresse. Alle an die Ethernet-Verbindung angeschlossenen Geräte wie Rechner, Server, Drucker und Co. können so Daten miteinander austauschen. Die Kommunikation wird dabei über das Ethernet-Protokoll geregelt, das im Hintergrund dafür sorgt, dass Kollisionen bei der Datenübertragung vermieden werden. Heute sind im Büro-Umfeld vor allem die Standard-Varianten IEEE 802.3u (Fast Ethernet) und 802.3z bzw. 802.3ab (Gigabit-Ethernet) verbreitet.

Ethernet-Kabel

Die im Ethernet üblichen Netzwerkkabel gibt es in verschiedenen Varianten und Kategorien (erkennbar am entsprechenden CAT-Kürzel), die jeweils unterschiedliche Standards beschreiben. Sie unterscheiden sich bspw. in den möglichen Übertragungsgeschwindigkeiten, aber auch in der Isolierungsart.

Weit verbreitet sind sogenannte Twisted-Pair Kabel. Diese bestehen aus zwei miteinander verdrillten Kupferadern und sind besonders flexibel. Sie können laut Standard pro Einzelstrang bis zu 100 Meter lang verlegt werden.

Mehr Reichweite ermöglicht die Glasfaser-Technologie: Mit sogenannten Multimode-Glasfaser-Kabeln können je nach gewünschter Übertragungsgeschwindigkeit Strecken von bis zu zwei Kilometern (100 Mbit/s) überbrückt werden. Mit Singlemode-Glasfaserkabeln sind sogar bis zu zehn Kilometer ohne zwischengeschaltete Hardware zur Signalverstärkung möglich.

Die Kabel sind zudem in verschiedenen Farben erhältlich: An diesen lässt sich erkennen, welchen Standard das Kabel verwendet (Singlemode oder Multimode und zugehörige Faserarten).

Ethernet-Switch

Die dem Netzwerk zugehörigen Geräte sind in der Regel mit einem Switch verbunden und bauen zu diesem eine eigene Verbindung auf. Der Switch stellt in Verbindung mit den Ethernet-Protokollen sicher, dass einzelne Geräte ohne Übertragungskollisionen direkt miteinander kommunizieren können und die einzelne Leitung immer nur von einem Gerät gleichzeitig zur Übertragung genutzt wird.

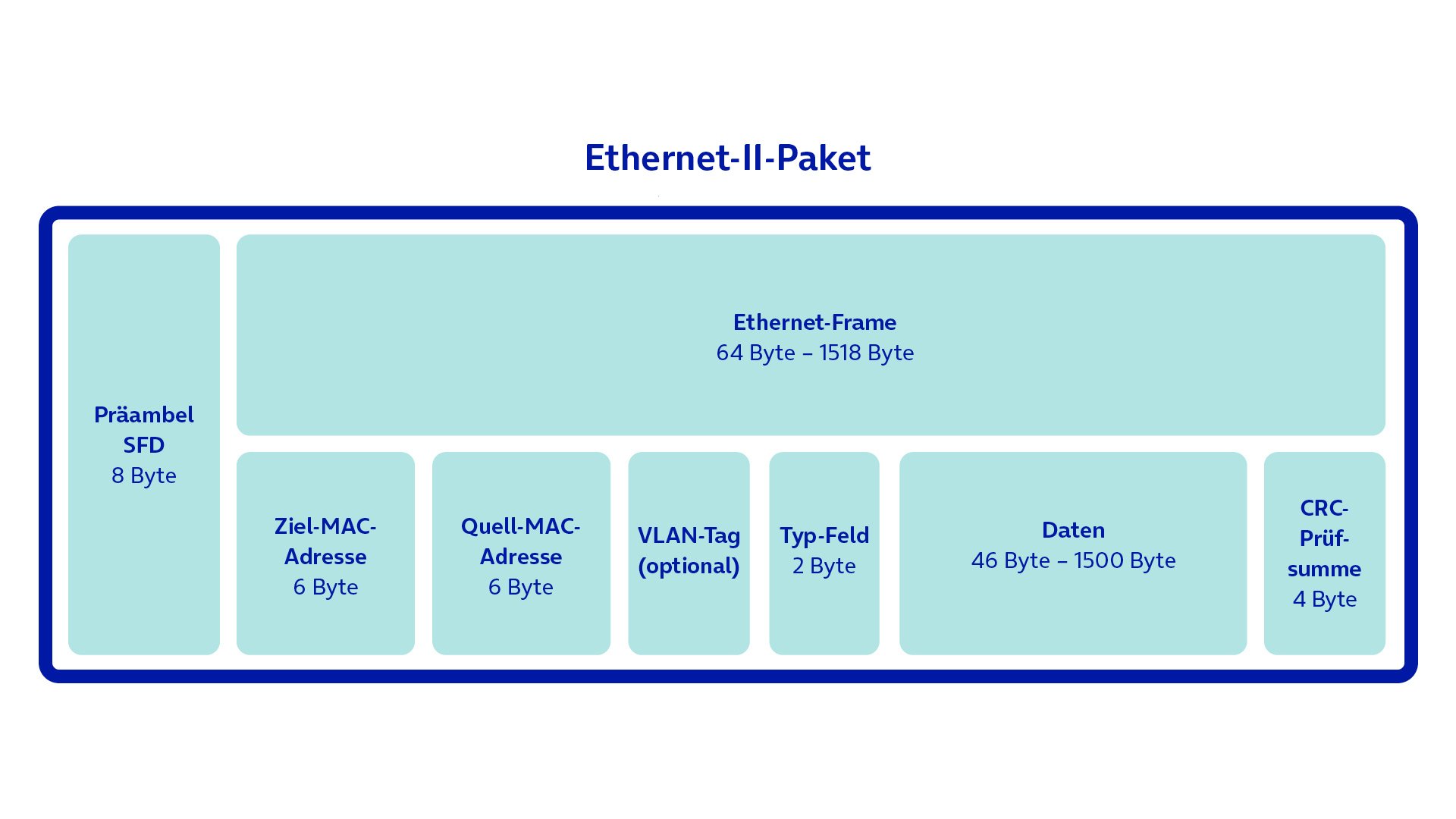

Ethernet-Frame

Die Datenpakete, die per Ethernet übertragen werden, enthalten u. a. sogenannte Frames, die sich wiederum in verschiedene Datensätze aufteilen. Darin enthalten sind standardisierte Informationen, die für die Datenübertragung erforderlich sind – dazu zählen etwa die jeweiligen MAC-Adressen, Nutzdaten, Steuerungsinformationen und mehr.

Die Geschichte des Ethernets

Das Ethernet gibt es bereits seit rund 50 Jahren: In den 1970er Jahren wurde die Technologie im Forschungslabor des US-amerikanischen Technologie und Dienstleistungsunternehmens Xerox (Palo Alto Research Center) entwickelt. Damals sollte es lediglich firmenintern Geräte miteinander verbinden – bei einer Übertragungsgeschwindigkeit von maximal 3 Mbit/s.

In den 1980er Jahren wurde das Ethernet standardisiert und auf diese Weise der Öffentlichkeit zugänglich gemacht. Wenige Jahre später war die Technologie bereits weit verbreitet – 1985 folgte schließlich die Veröffentlichung des internationalen Standards ISO/DIS 8802/3, der die Grundlage bildete, mit der heutzutage zahlreiche Firmen dank Ethernet ihre Geräte vernetzen können.

Heute regelt das Ethernet-Protokoll IEEE 802.3 als Nachfolger der Standards IEEE 802.1 und IEEE 802.2 die Kommunikation der Geräte in einem entsprechenden Netzwerk. Festgelegt werden diese Standards vom Institute of Electrical and Electronics Engineers (IEEE) – einem weltweiten Berufsverband von Wissenschaftlern, Technikern und Ingenieuren.

Ethernet im Überblick

Ethernet…

…ist eine standardisierte Technologie für kabelgebundene Netzwerke und ermöglicht den Datenaustausch zwischen verschiedenen Endgeräten wie Rechnern, Druckern, Routern, Servern und mehr.

…ermöglicht effizientes Arbeiten für Unternehmen, da je nach Art der verwendeten Kabel im Netzwerk Übertragungsgeschwindigkeiten im Gigabit-Bereich erreicht werden können.

…ist deutlich stabiler und weniger störanfälliger als kabellose WLAN-Umgebungen.

…büßt im Vergleich zu kabellosen Netzwerken zwar an Flexibilität ein, ermöglicht aber eine höhere Datensicherheit im Unternehmen, da sofort erkennbar ist, welche Geräte im Netzwerk angeschlossen sind.

Quelle:

https://www.o2business.de/magazin/ethernet/

Android 15: Neuerungen, Release & Co. im Überblick

2024 veröffentlicht Google vermutlich eine neue Version seines Android-Betriebssystems: Doch welche Neuerungen könnte Android 15 auf unterstützte Geräte bringen? Und was wissen wir bereits über den Release? Wir fassen die wichtigsten Informationen hier zusammen.

Hinweis: Bitte bedenke, dass es bislang keine offiziellen Details zu Android 15 gibt. Die hiesigen Informationen basieren zum größten Teil auf Gerüchten und Spekulationen, die Du mit Vorsicht behandeln solltest.

Release von Android 15: Alles beim Alten?

In der Regel veröffentlicht Google jedes Jahr im Spätsommer beziehungsweise Frühherbst ein großes Android-Update. So ist Android 12 am 4. Oktober 2021 erschienen, Android 13 am 15. August 2022 und Android 14 am 4. Oktober 2023.

Wir gehen zum jetzigen Zeitpunkt davon aus, dass der Nachfolger in einem ähnlichen Zeitraum erscheint. Ein mögliches Release-Fenster für Android 15 ist der September oder Oktober 2024. Bereits im Februar 2024 sollte die erste Developer-Preview für Entwickler:innen erscheinen – und uns damit einen Ausblick auf die neue Version geben.

Der Öffentlichkeit präsentiert wird Android 15 vermutlich im Mai oder Juni 2024 auf der Entwicklerkonferenz I/O: Dort stellt Google in der Regel nicht nur neue Geräte, sondern auch die nächste große Android-Version vor. Anschließend sollte die öffentliche Betaphase zu Android 15 starten, bevor im Herbst 2024 dann der finale Roll-out erfolgt.

Zu den ersten Android-Smartphones, die das große Update bei Release installieren können, gehören vermutlich die Pixel-Smartphones von Google. Das Pixel 8 und Pixel 8 Pro sind zum Beispiel sichere Kandidaten. Das mutmaßlich im Herbst 2024 erscheinende Pixel 9 hat Android 15 wahrscheinlich ab Werk installiert.

Die Neuerungen von Android 15: Das wissen wir bereits

Die neue Android-Version soll Gerüchten zufolge intern „Android V” – „Android Vanilla Ice Cream” – heißen. Im Folgenden findest Du Gerüchte zu den Neuerungen, die mit Android 15 auf Deinem Smartphone landen könnten. Bedenke auch hier, dass es noch keine offiziellen Infos gibt. Und nicht alle Features, die in einer Android-Beta verfügbar sind, schaffen es auch in die finale Version.

It’s a bit earlier than usual, but it seems the internal dessert code-name for Android 15 V has been revealed: „Vanilla Ice Cream”. pic.twitter.com/pRTFJ4iIfO

— Mishaal Rahman (@MishaalRahman) March 3, 2023

Neu in Android 15: Widgets auf dem Sperrbildschirm?

Zu den Neuerungen könnten womöglich Widgets auf dem Sperrbildschirm gehören. Google hatte ein solches Feature bereits in Android 4.2 eingeführt. Anschließend ist es aber wieder aus dem Android-Betriebssystem verschwunden. Mit Android 15 könnte die Funktion nun ein Comeback feiern, wie Android Authority berichtet.

Für Nutzer:innen eines aktuellen Samsung-Smartphones würde das Feature aber nicht völlig „neu” sein: Unter „Einstellungen | Sperrbildschirm | Widgets” können sie bereits jetzt einige Widgets auf dem Sperrbildschirm ihres Handys ablegen.

Samsungs aktuelle Android-Version unterstützt bislang aber nur einige wenige Widgets, darunter für Wetter und Alarm. Widgets von Drittanbieter:innen kannst Du zum Beispiel nicht ablegen.

ICYMI: Yesterday, I reported that Android 15 could bring widgets back to the lock screen. What I didn’t mention is that, if you have a Samsung phone, you can already add widgets to the lock screen!

Just go to Settings > Lock screen and tap „Edit” above where it says „Widgets”.… pic.twitter.com/qLl7K6huKC

— Mishaal Rahman (@MishaalRahman) January 12, 2024

Auracast: Bluetooth-Feature erleichtert Audiostreaming für Gruppen

Zu den mutmaßlichen Funktionen von Android 15 gehört auch Auracast. Das zum Bluetooth-Standard LE Audio zählende Feature ermöglicht es Dir, Audioinhalte auf mehrere Geräte gleichzeitig zu übertragen – zum Beispiel Kopfhörer.

Bislang befindet sich die Funktion bei Google wohl noch im Entwicklungsstadium. Wie sie in Zukunft funktionieren könnte, ist noch nicht bekannt. Erste Hinweise in einer Android-Beta weisen aber darauf hin, dass Du das Feature vielleicht über die Verbindungseinstellungen aktivieren kannst.

Are you excited for Bluetooth Auracast? Then you may be excited for Android 15. https://t.co/O9XxOVsscv

— Android Police (@AndroidPolice) February 1, 2024

Auracast ist eine Technologie der Bluetooth SIG (globale Gemeinschaft zur Weiterentwicklung von vernetzten Geräten) und wurde bereits 2022 vorgestellt. Bislang findet sie sich allerdings nur auf wenigen Geräten. Die gute Nachricht: Auracast lässt sich per Update nachgerüsten, wenn das entsprechende Gerät sowohl Bluetooth 5.2 als auch Low Energie Audio (LE) unterstützt.

Neu in Android 15: App-Archivierung ins Betriebssystem integrieren

Womöglich ebenfalls neu in Android 15: Die App-Archivierung könnte direkt ins Android-System integriert sein. Bislang funktioniert das Feature (sofern eingeschaltet) noch automatisch über den Google Play Store. Durch die Archivierung kannst Du laut Google bis zu 60 Prozent Speicherplatz zurückgewinnen. Gerade Android-Geräte, auf denen nur noch wenig Speicherplatz verfügbar ist, profitieren also davon.

Android Authority hat in einem Quellcode nun Hinweise darauf gefunden, dass die App-Archivierung künftig nicht mehr an den Play Store gebunden sein könnte. Möglicherweise kannst Du einzelne Anwendungen dann auch manuell archivieren.

Der Vorteil: Integriert Google die Funktion direkt ins Betriebssystem, lassen sich auch Apps archivieren, die Du außerhalb des Play Store heruntergeladen hast.

Android mit weiteren Infos zur Akku-Gesundheit

Möglicherweise erweitert Google mit dem kommenden Update auch die Akku-Einstellungen: So könnte Dich Dein Android-Handy künftig auch mit Informationen zu Alter und Zustand des Akkus sowie den erfolgten Ladevorgängen versorgen.

Hinweise auf dieses Feature wurden in einer Entwickler-Beta von Android 14 entdeckt, wie Android Police schreibt. Wahrscheinlich rollt Google sie aber erst mit der Folgeversion aus.

Neu in Android 15: Alternative Sprachassistenz per Aktivierungswort starten?

Gerüchten zufolge könnte Google es mit Android 15 erleichtern, eine alternative Sprachassistenz zu nutzen. Wir erinnern uns: Auf einem Android-Smartphone kannst Du via „Hey Google” schnell und einfach den Google Assistant aktivieren. Für alternative Sprachassistenzen (mit Ausnahme von vorinstallierter Software wie Bixby) wird ein solches Feature bislang nicht angeboten.

Das könnte sich mit Android 15 ändern: So ist es künftig vielleicht möglich, auch für Software wie ChatGPT ein entsprechendes Aktivierungswort festzulegen. Wie genau das Ganze funktioniert, ist bislang aber nicht bekannt.

Android 15’s voice activation feature could let you launch ChatGPT hands-free https://t.co/etejzwXj1n

— Android Authority (@AndroidAuth) January 5, 2024

Quelle:

https://www.vodafone.de/featured/smartphones-tablets/android-15-update-neue-funktionen-release/#/

Computervirus: Erfolgreich erkennen und entfernen

Ein Computervirus ist eine Schadsoftware, die sich über Netzwerke, E-Mails oder Dateiübertragungen selbst weiterverbreiten kann. Ein solches Virus manipuliert, beschädigt oder löscht Daten und kann besonders Unternehmen schädigen. Welche Arten von Computerviren es gibt, was Sie dagegen tun können und wie Sie sich schützen.

Was ist ein Computervirus?

Ein Computervirus ist ein schädlicher Programmcode, der sich häufig innerhalb einer zunächst harmlos wirkenden Datei versteckt und sich auf einem befallenen System oder in ungeschützten Netzwerken selbständig vervielfachen oder in besonders kritische Systembereiche eindringen kann. Auf diese Weise infiziert es häufig mehrere Dateien auf einem Computer und springt auch auf andere Geräte über, wenn z. B. infizierte Dateien per E-Mail versendet oder über einen Wechseldatenträger übertragen werden.

Einige Computerviren sind lästig, stellen aber keine große Gefahr dar. Andere hingegen richten bei Cyberangriffen erheblichen Schaden an: Die Programmcodes sind in der Lage, Systemsoftware zu zerstören, wichtige Dateien zu löschen oder die Kontrolle über Geräte zu erlangen. Auch als Ransomware kommen bisweilen Viren zum Einsatz, denn sie können u. a. Unternehmensdaten verschlüsseln. In der Regel wird der Code zum Entschlüsseln im Anschluss von Cyberkriminellen zum Kauf angeboten.

Computerviren sind besonders gefährlich für die unternehmensinterne Sicherheit, gefährden aber auch private Nutzerinnen und Nutzer: Nach einer bevölkerungsrepräsentativen Studie des digitalen Versicherungsmanagers CLARK (in Zusammenarbeit mit YouGov) aus dem Jahr 2022 hatten 10 % der Bundesbürger schon mindestens einmal einen Computervirus auf dem eigenen PC.

Echte Computerviren (im technischen Sinn) bilden heutzutage jedoch nicht die Hauptbedrohung in der Cyberwelt. Sie machen nur rund 10 % aller Schadsoftware-Fälle aus. Trotzdem ist die Gefahr nicht unerheblich: Befallene Systeme können andere Systeme infizieren und sind selbst häufig für eine längere Zeit unbenutzbar.

Die ersten Computerviren

Die Geschichte der Computerviren ist fast so lang wie die der Computer selbst. Je nach Betrachtungsweise gilt entweder Creeper als der weltweit erste Virus, der im Jahr 1971 zur Demonstration mobiler Anwendungen entwickelt wurde, oder Brain, der 1986 als erster echter Windows-PC-Virus das Licht der Welt erblickte, um zu verhindern, dass Disketten illegal kopiert werden.

Als der erste wirkliche Schädling gilt Vienna, der Ende der 80er-Jahre Daten beschädigte und Dateien zerstörte.

Welche Arten von Computerviren gibt es?

Es gibt verschiedene Arten von Computerviren, die sich vornehmlich dadurch unterscheiden, auf welchem Wege sie den Computer infizieren und wie sie sich vermehren. Zu den wesentlichen gehören:

Boot-Sektor-Viren: Sie zählen zu den ältesten Computerviren überhaupt und nisten sich im Bootsektor (Startbereich) von Festplatten (oder damals Disketten) ein. Dadurch werden sie noch vor dem Laden des eigentlichen Betriebssystems aktiv und können dieses beeinflussen oder umgehen. Diese Viren wurden vor allem in den Jahren der 1980er und 1990er eingesetzt. Heutige Systeme sichern die Bootsektoren sehr effizient und haben dadurch diese Form von Computerviren zurückgedrängt.

Makroviren finden sich in Dateien, die eingebettete Makros enthalten. Vor allem Office-Dokumente, wie z. B. Word- oder Excel-Dateien, sind davon betroffen. Der schadhafte Code wird ausgeführt, sobald Sie oder Ihre Mitarbeiterinnen und Mitarbeiter die Dateien öffnen und die Ausführung von Makros erlauben bzw. erlaubt haben. Dadurch werden weitere Dateien auf dem Gerät infiziert. Makroviren beschädigen Daten, können Texte unkenntlich machen, Dateien senden oder sogar Festplattenlaufwerke formatieren.

Dateiviren: Sie verbreiten sich meist über kostenlose Software-Downloads, wie z. B. vermeintliche Gratis-PDF-Reader, oder bösartige Werbung, die einen Download bekannter oder von Ihnen gesuchter Software vortäuscht. Mit dem Herunterladen und Anklicken der Datei kann sich der Computervirus an den vorgesehenen Stellen im Rechner einnisten und z. B. Passwörter ausspähen oder weitere Dateien infizieren und sich darüber verbreiten.

E-Mail-Viren: Diese Viren verbreiten sich über E-Mail-Anhänge und können sich nach erfolgter Infektion selbst automatisch an andere Kontakte des Benutzers senden. Sobald der Nutzer den Anhang öffnet, startet die darin enthaltene Schadsoftware ihre Arbeit.

Polymorphe Viren: Diese Viren verändern sich, wenn sie sich replizieren. Gewissermaßen wechseln sie ihr Aussehen, was sie für Antivirenprogramme schwerer erkennbar macht. Solche Viren wurden in der Vergangenheit z. B. als Ransomware eingesetzt.

Darüber hinaus gibt es noch viele weitere Arten von Computerviren. Die Technologie entwickelt sich ständig weiter und neue Bedrohungen tauchen auf. Andere Arten von Malware, die per Definition aber nicht unter die Computerviren fallen, sind z. B. Würmer, Trojaner oder Spyware.

Was Sie bei einem Computervirus tun sollten

Zunächst einmal gilt: Auf jedem Computer Ihres Unternehmens sollte ein aktueller Virenschutz installiert sein, der schädliche Programmcodes jederzeit aufspüren kann. Hat ein solches Programm einen Virus gefunden, gilt es zunächst herauszufinden, um welche Art von Virus es sich handelt. In der Regel teilt das Antivirenprogramm den Befund und dessen Art mit. In vielen Fällen lassen sich Viren entfernen, ohne dass sie Schaden angerichtet haben oder sich vermehren konnten. Anschließend sollte das System ausführlich auf möglichen Befall überprüft und die IT-Abteilung informiert werden.

Erste Maßnahmen

Es gibt aber auch Fälle, bei denen der Virus nicht (rechtzeitig) erkannt wurde und sein schädliches Werk bereits begonnen hat. Dies erkennen Sie häufig daran, dass sich plötzlich wie aus dem Nichts Fenster öffnen und wieder schließen, das System nicht mehr oder nicht mehr richtig reagiert und alles in allem das System merkwürdiges und ungewöhnliches Verhalten zeigt.

In einem solchen Fall sollten Sie den Computer umgehend ausschalten. Im schlimmsten Fall kann das bedeuten, die Stromzufuhr aktiv zu unterbrechen oder den Ein-/Aus-Schalter lange zu drücken, bis der Bildschirm schwarz wird. Außerdem sollten Sie den betroffenen Rechner umgehend von verbundenen Geräten, insbesondere Netzwerkanschlüssen, trennen, damit der Virus sich nicht im Hintergrund weiterverbreiten kann.

Experten zu Rate ziehen

Von einem Virusbefall betroffene Unternehmen sollten umgehend die IT-Abteilung oder einen externen IT-Dienstleister hinzuziehen, bevor das infizierte Gerät weiterverwendet wird. Denn pauschal ist aufgrund der verschiedenen Virentypen nur schwer zur sagen, wie in Einzelfällen zu handeln ist. In schwerwiegenden Fällen muss das infizierte Gerät formatiert und mittels einer Sicherheitskopie wiederhergestellt oder neu aufgesetzt werden.

Auch wenn nicht sofort klar ist, ob der Virus einen Schaden angerichtet hat, sollten Sie in jedem Fall von einem unabhängigen Gerät aus alle wichtigen Zugangsdaten ändern, um die Passwortsicherheit in Ihrem Unternehmen wiederherzustellen.

Wie Sie sich vor einem Computervirus schützen können

Gänzlich ausschließen lässt sich eine Infektion mit einem Computervirus nie. Doch mit den richtigen Maßnahmen können Sie das Risiko deutlich reduzieren. Dabei kommen zwei Ebenen in Betracht: die technische und die menschliche.

Gerade für Unternehmen ist es ratsam, der Cybersecurity einen hohen Stellenwert beizumessen und in gesicherte IT-Systeme zu investieren. Dadurch können viele bereits bekannte und neu auftretende Sicherheitslücken geschlossen werden. In regelmäßigen Abständen sollten Sie zudem ihre Systeme auf Schwachstellen überprüfen. Solche Tests können auch von Drittanbietern durchgeführt werden. Die folgenden Sicherheitsvorkehrungen sollten in Ihrem Unternehmen gegeben sein:

Ein aktueller Virenschutz und andere leistungsstarke Schutztechnologien, wie z. B. Firewalls, der neuesten Generation

Regelmäßige Daten-Backups

Fortlaufend aktualisierte Software und Apps, sobald Updates für diese vorliegen

Schulungen oder Workshops zur Sensibilisierung für alle Mitarbeiterinnen und Mitarbeiter der Firma

Computerviren …

sind eine Art von bösartiger Software, die einen Computer infizieren und sich selbst vermehren und verbreiten.

können Endgeräte auf verschiedene Arten infizieren, z. B. über verseuchte E-Mail-Anhänge, bösartige Links oder Software.

können erheblichen Schaden anrichten. Etwa Dateien beschädigen, löschen oder sensible Daten stehlen.

Als Maßnahmen gegen eine Infektion sollten Unternehmen …

Ihre Mitarbeiterinnen und Mitarbeiter für die Risiken von Computerviren sensibilisieren, z. B. durch regelmäßige Schulungen.

eine aktuelle Antivirensoftware und andere leistungsstarke Schutztechnologien auf den Firmengeräten installieren. Speziell auf Ihr Unternehmen zugeschnittene Lösungen können Sie vor der Infektion mit Computerviren und anderer Malware bewahren.

Quelle:

https://www.o2business.de/magazin/computervirus/

Teams statt Telefonanlage: Eine echte Alternative?

Microsoft Teams ist für viele Unternehmen ein fester Bestandteil des Arbeitsalltags. Doch einige Firmen nutzen bislang ausschließlich die Videocall-Funktionen der Software. Dabei kann Teams sogar komplette Telefonanlagen ersetzen. Wie das geht und welche Vorteile sich daraus ergeben, erfahren Sie im Folgenden.

Führen auch Ihre Mitarbeiter:innen jeden Tag Dutzende Telefonate? Dann nutzen Sie wahrscheinlich eine VoIP-Telefonanlage (Voice-over-IP). Im Rahmen der Digitalisierung stehen Ihnen einfachere und umfassendere Lösungen zur Verfügung. Eine davon ist Microsoft Teams: Damit können Sie Ihre Telefonanlage ersetzen oder zumindest aufwerten.

Das Wichtigste zum Thema Teams statt Telefonanlage in Kürze

-

Microsoft Teams ist im Vergleich zu VoIP-Telefonanlagen wartungsärmer, zugänglicher und bietet mehr Funktionen als herkömmliche Telefonanlagen.

-

Mit Microsoft Teams können Sie von jedem Ort der Welt aus beliebige Telefonanschlüsse anrufen – auch analoge.

-

Sie können entweder Microsoft-Anrufpläne für eine reine Cloud-Lösung nutzen oder bestehende VoIP-Telefonanlagen per Direct Routing an Microsoft Teams anbinden.

-

Mit Vodafone als Partner für Microsoft 365 Business bekommen Sie ein Gesamtpaket, das genau auf Ihre Ansprüche zugeschnitten ist. Lassen Sie sich auf Wunsch umfassend beraten.

Die Unterschiede: VoIP-Telefonanlage vs. Microsoft Teams

-

TK-Anlagen: Kurz für Telekommunikationsanlagen. Sie sind mit dem herkömmlichen Telefonnetz verbunden – und inzwischen veraltet. Anrufe werden hier üblicherweise mithilfe eines Tischtelefons oder eines DECT-Geräts (Funktelefon) getätigt.

-