Das Wichtigste auf einen Blick

- Mit der Funktion Optimiertes Laden lädst du die Batterie schonend auf.

- Über Einstellungen zur Helligkeit kannst du Energie sparen.

- Verwalte auch Hintergrundaktualisierungen, um weniger Akku zu verbrauchen.

Wenn dein iPhone induktives Laden unterstützt, kannst du es entspannt ohne Kabelsalat aufladen. Jetzt ausprobieren!

Aktiviere optimiertes Laden

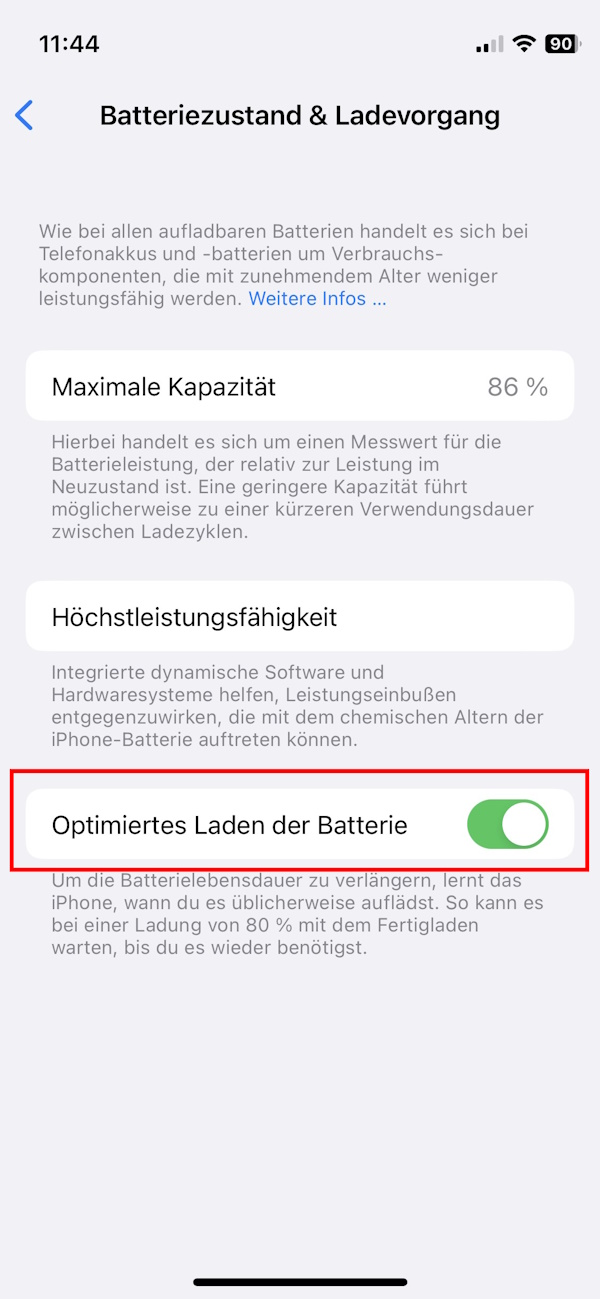

Die Einstellung „Optimiertes Laden“ zielt darauf ab, die Batterie des iPhones zu verbessern – die Batterieabnutzung wird reduziert und die Lebensdauer wird erhöht. Diese Funktion wird aktiv, wenn das iPhone erkennt, dass es für einen längeren Zeitraum mit einem Ladegerät verbunden sein wird. Um das voraussagen zu können, analysiert die Funktion deine Ladegewohnheiten.

In bestimmten Situationen wird der Ladevorgang verzögert, um die Batterie langsamer aufzuladen. Das ist beispielsweise nützlich, wenn du dein iPhone über Nacht auflädst und du deinen Akku schonen möchtest. Ein Algorithmus stellt sicher, dass das iPhone dennoch vollständig geladen ist, wenn es von der Stromquelle getrennt wird.

Standardmäßig ist die Funktion schon aktiviert, wenn du dein iPhone einrichtest. Falls optimiertes Laden auf deinem Gerät nicht aktiv ist, kannst du es so einschalten:

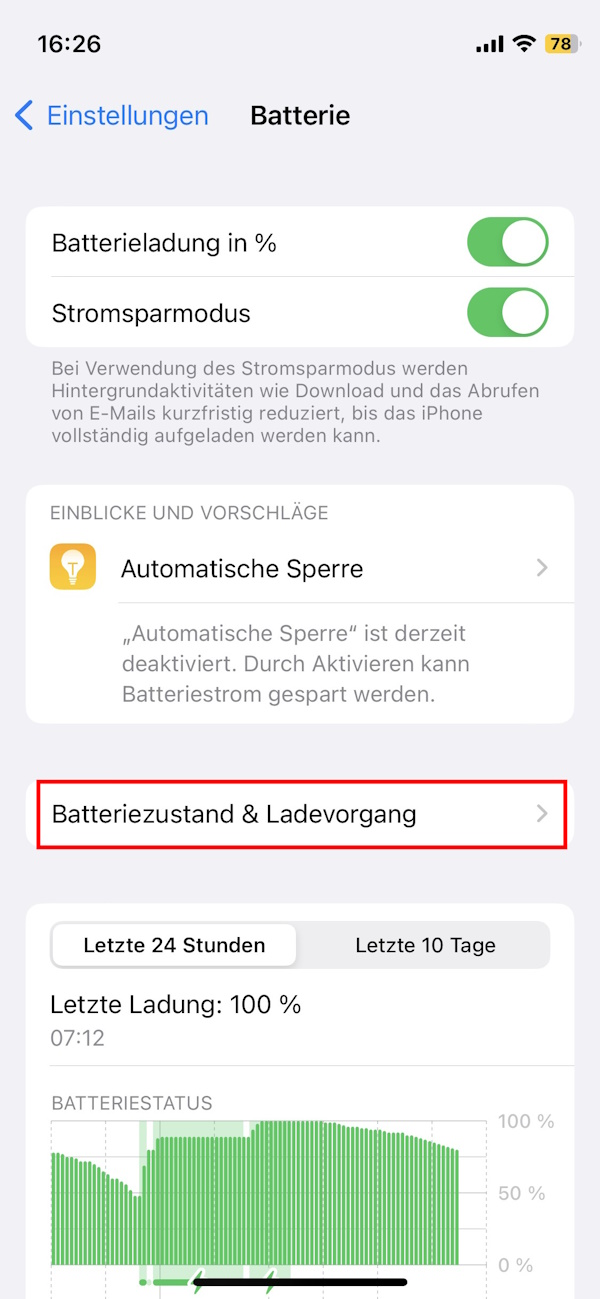

- Navigiere dich in die Handyeinstellungen.

- Tippe auf „Batterie“ und dann auf „Batteriezustand & Ladevorgang“.

- Aktiviere „Optimiertes Laden der Batterie“. Beim iPhone 15 gibt es hier auch die Option „80 % Limit“ – aktivierst du diese Funktion, wird das iPhone meist nur zu 80 Prozent aufgeladen.

Tipp: Wenn dein iPhone lädt, siehst du in einer Mitteilung, wann es voraussichtlich voll geladen sein wird. Möchtest du den Ladevorgang doch einmal beschleunigen, kannst du diese Mitteilung gedrückt halten und auf „Jetzt aufladen“ tippen.

Über die Handyeinstellungen kannst du auch den Batteriezustand deines iPhones prüfen. Dort findest du genaue Informationen zur Leistungsfähigkeit, zur maximalen Kapazität und mehr.

Nutze Auto-Helligkeit

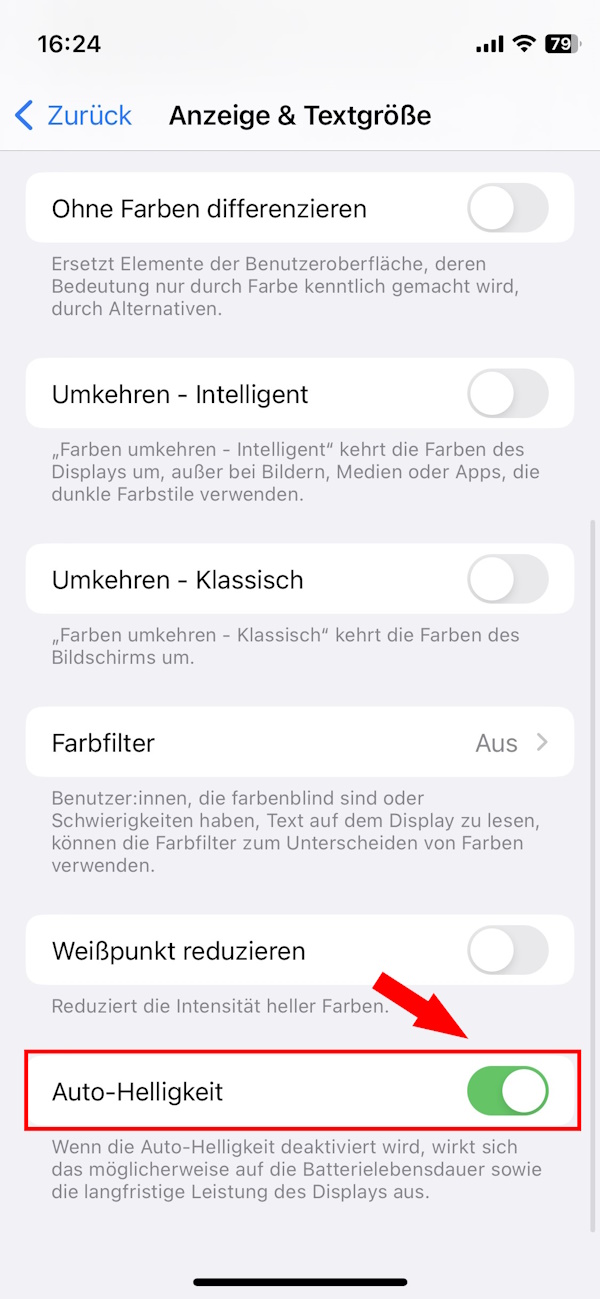

Eine weitere Möglichkeit, den Akku deines iPhones zu verbessern, ist die Funktion „Auto-Helligkeit“. Diese Einstellung sorgt dafür, dass die Display-Helligkeit sich den Lichtverhältnissen deiner aktuellen Umgebung anpasst. Die iPhone-Akkulaufzeit verlängert sich, da nicht ständig die höchste Helligkeitsstufe ausgewählt ist.

So aktivierst du die automatische Helligkeit:

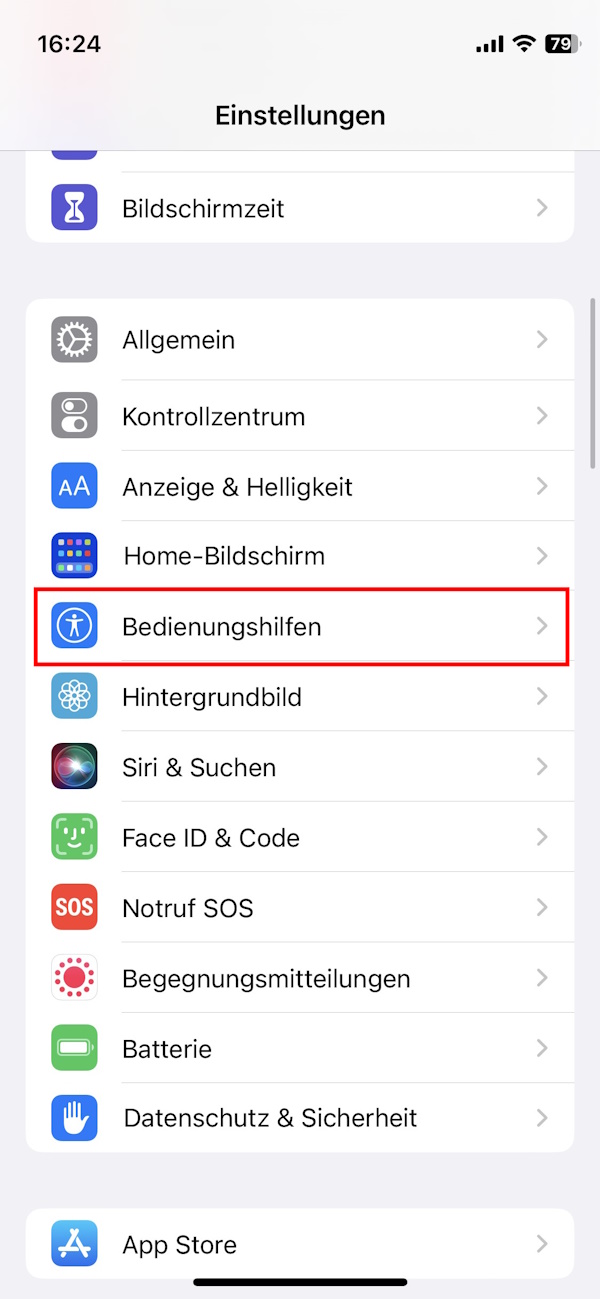

- Tippe in den Einstellungen auf „Bedienungshilfen“.

- Gehe nun auf „Anzeige & Textgröße“.

- Ganz unten findest du den Punkt „Auto-Helligkeit“. Aktiviere die Funktion, indem du den Regler nach rechts schiebst.

Schalte die Hintergrundaktualisierung aus

Im Hintergrund aktualisiert dein iPhone Apps, die du gerade nicht aktiv nutzt. Das beansprucht den Akku und verbraucht mitunter auch Datenvolumen. Über die Einstellungen deines iPhones wählst du, welche Apps durch die Hintergrundaktualisierung verwaltet werden dürfen. Oder du erlaubst nur die Aktualisierung über WLAN. Außerdem lässt sich die Hintergrundaktualisierung auch ganz ausschalten – das ist besonders schonend und kann die Akkulaufzeit des iPhones verlängern.

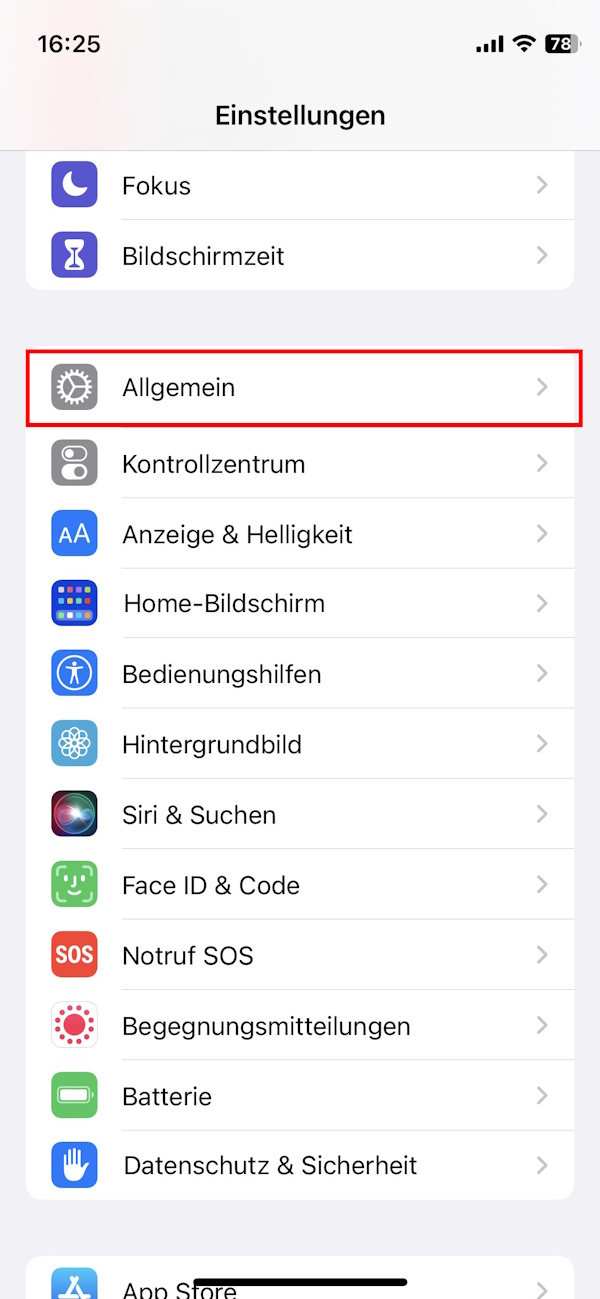

Dazu gehst du wie folgt vor:

- Öffne die Einstellungen deines iPhones.

- Wähle „Allgemein“.

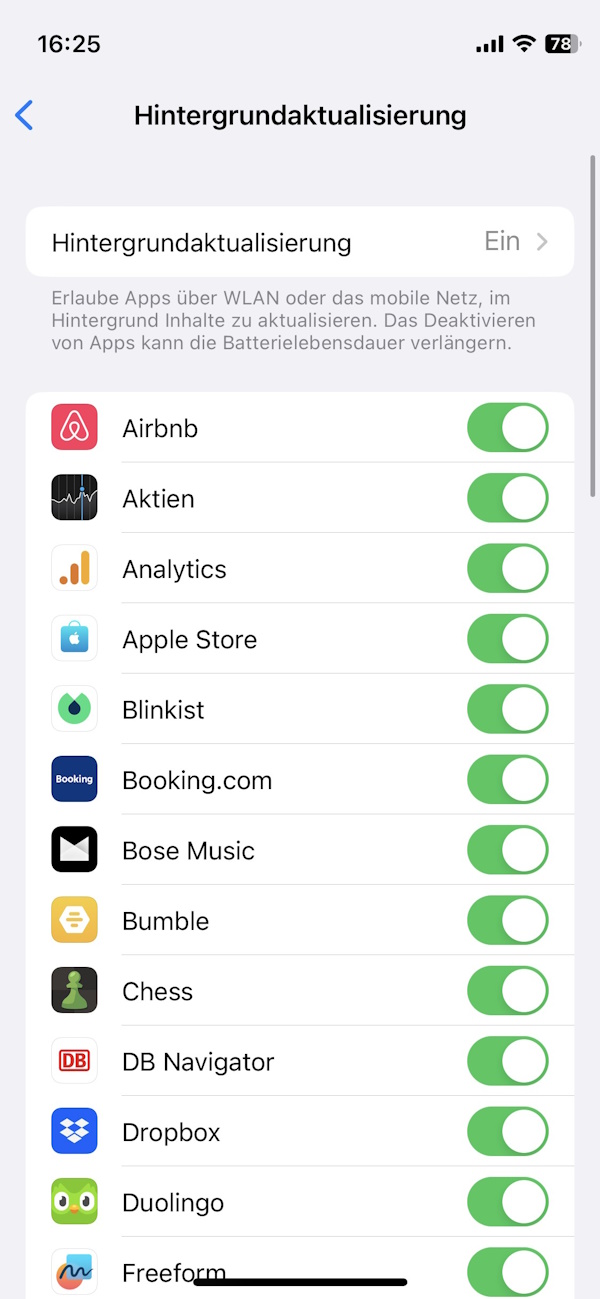

- Tippe anschließend auf „Hintergrundaktualisierung“.

Nun wählst du aus, welche Apps im Hintergrund aktualisiert werden dürfen und welche nicht. Je weiter du die Auswahl einschränkst, desto länger sollte dein Akku durchhalten. Beachte, dass die Hintergrundaktualisierung für manche Apps aktiviert bleiben sollte – das gilt beispielsweise für Messenger-Dienste, damit du Nachrichten direkt erhältst und abrufen kannst.

Stromsparmodus aktivieren

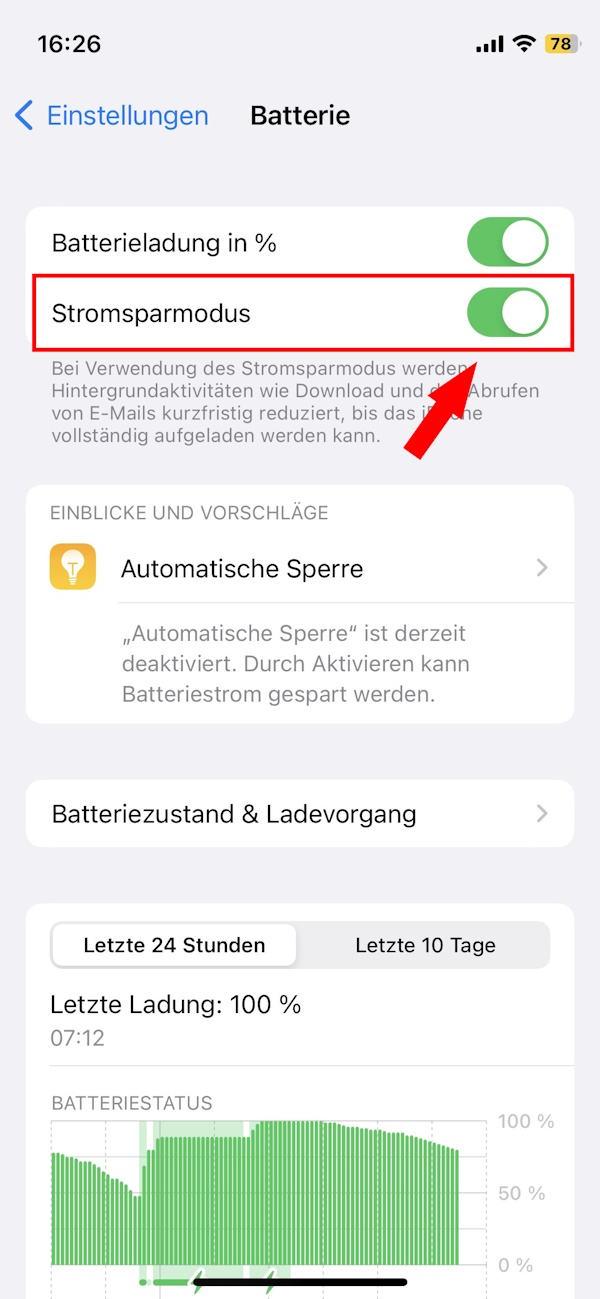

Zusätzlich zur App-Verwaltung kannst du weitere Hintergrundprozesse einschränken, um Energie zu sparen und beim iPhone den Akku-Verbrauch zu reduzieren. Aktiviere dazu den Stromsparmodus:

- Öffne die Einstellungen deines iPhones.

- Tippe auf „Batterie“.

- Tippe anschließend auf den Schieberegler, um den Stromsparmodus einzuschalten.

Im Stromsparmodus reguliert sich die Helligkeit deines Bildschirms automatisch herunter, um Energie zu sparen. Das Betriebssystem konzentriert sich nur noch auf absolut notwendige Aufgaben, während alle im Hintergrund laufenden Aktivitäten auf ein Minimum beschränkt werden. Das Ergebnis: Bei deinem iPhone wird die Akku-Kapazität erhöht, ohne dass du auf wichtige Funktionen verzichten müssest.

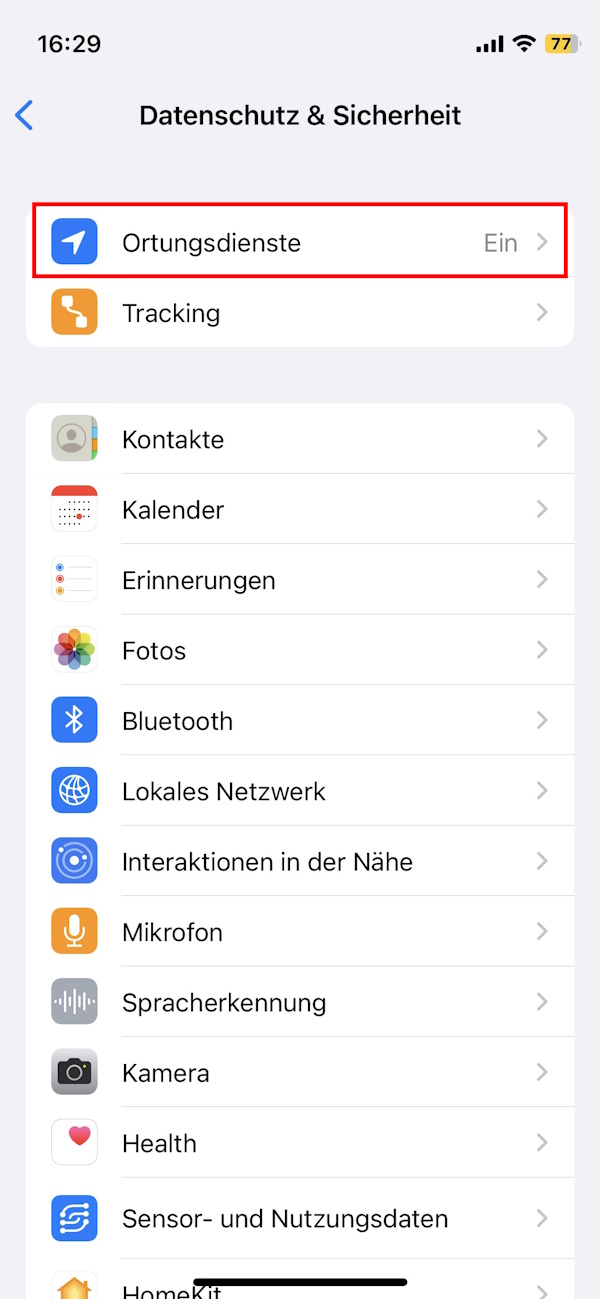

Ortungsdienste ausschalten

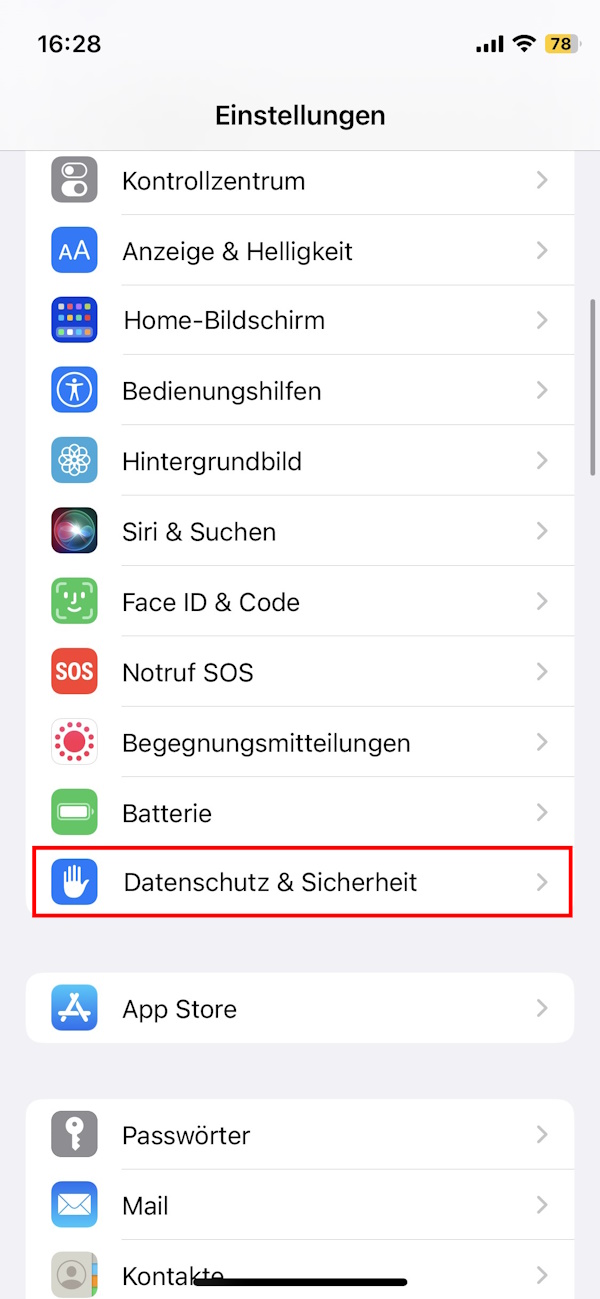

Die Ortungsdienste nutzen vor allem GPS und verbrauchen somit viel Energie – das passiert auch im Hintergrund. Schalte sie aus, um den iPhone-Akku zu verbessern oder wähle Apps aus, bei denen Ortungsdienste nur bei Verwendung aktiv werden. So geht’s:

- Öffne die Einstellungen.

- Navigiere zu „Datenschutz & Sicherheit“.

- Wähle dann „Ortungsdienste“ aus.

- Schalte die Ortungsdienste für Apps ab, bei denen du sie nicht zwingend benötigst. Alternativ kannst du die Option „Beim Verwenden“ wählen.

Benachrichtigungen anpassen

Eine weitere Möglichkeit, die Akkulaufzeit deines iPhones zu verbessern, ist es, die Notifications anzupassen. Denn die vielen Benachrichtigungen aktivieren immer wieder das Display und beanspruchen gleichzeitig den Akku. Lege fest, welche Benachrichtigungen du erhalten möchtest und wie sie erscheinen sollen:

- Gehe in die Einstellungen.

- Tippe auf „Mitteilungen“.

- Passe nun die Benachrichtigungen an.

Ändere die Einstellungen alternativ schnell am Lockscreen: Wische dazu eine unerwünschte Benachrichtigung am Sperrbildschirm leicht nach links. Im Optionen-Menü kannst du sie stummschalten oder direkt zu den App-Einstellungen wechseln, um die Benachrichtigungen individuell anzupassen.

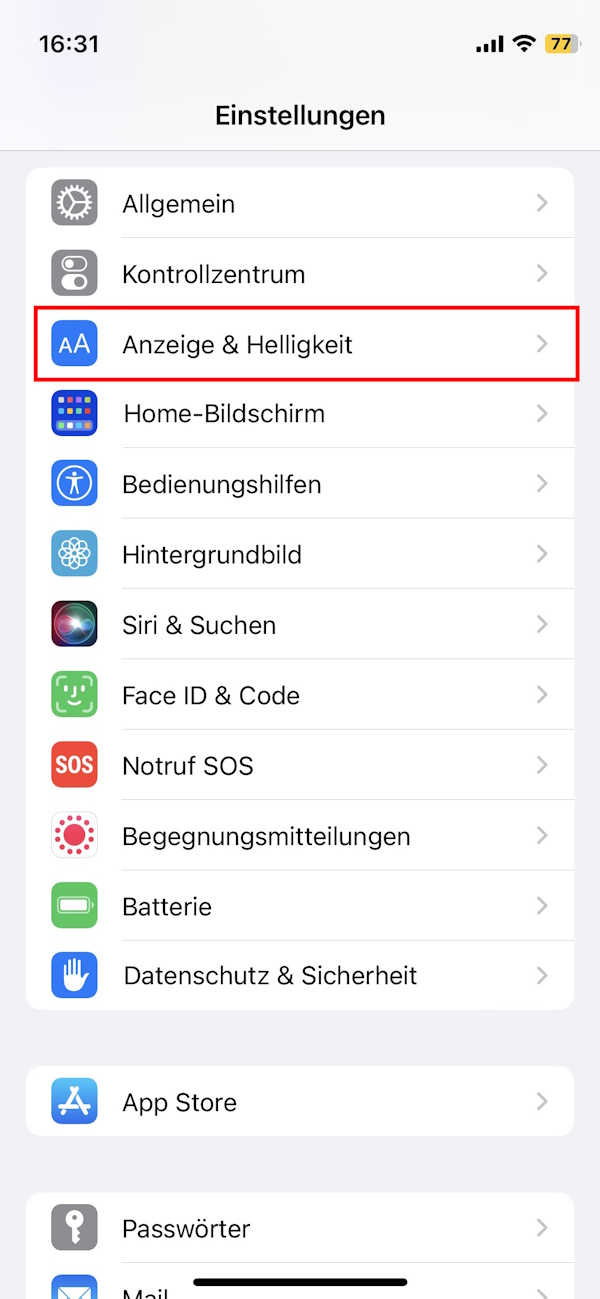

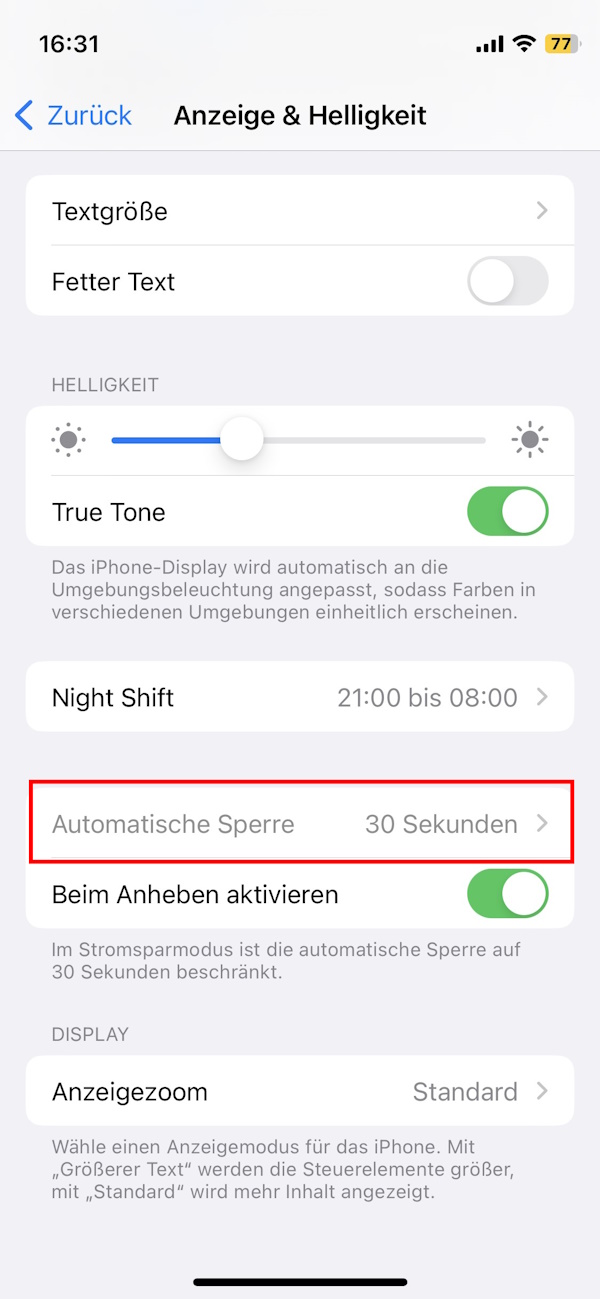

Bildschirmschoner einstellen

Aktivierst du die Funktion „Automatische Sperre“, dann schaltet dein iPhone den Bildschirm schneller wieder in den Sperrmodus, wenn er nicht genutzt wird. Das Display ist somit schneller im Ruhemodus und du kannst mit diesem Bildschirmschoner deine iPhone-Akkulaufzeit verlängern. So schaltest du die automatische Sperre ein:

- Gehe in die Einstellungen des iPhones.

- Tippe auf „Anzeige & Helligkeit“.

- Gehe jetzt auf „Automatische Sperre“.

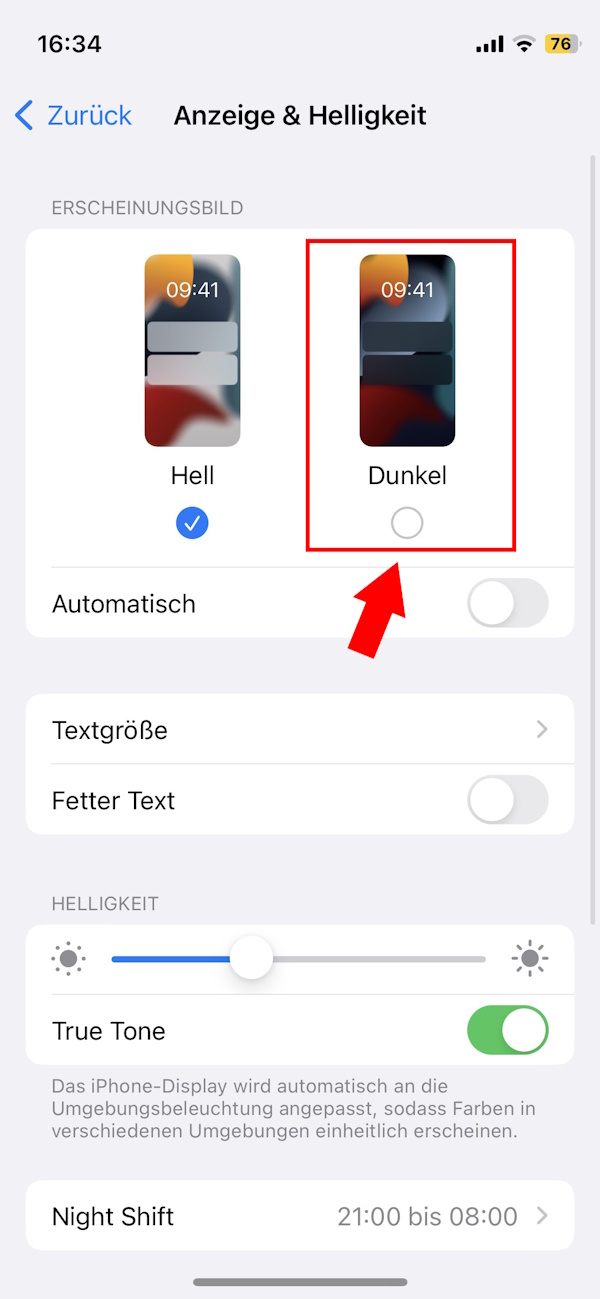

Dark Mode nutzen

Auch wenn du den Dark Mode einschaltest, kannst du bei deinem iPhone die Akku-Kapazität verbessern. Das gilt für Geräte mit OLED-Bildschirm, welcher bei allen neuen Modellen vorhanden ist. Im Dunkelmodus erhöht sich der Schwarzanteil auf deinem Bildschirm – alles Flächen, die Energie sparen. Zu finden ist die Einstellung für den Dark Mode beim iPhone hier:

- Öffne die Einstellungen.

- Tippe auf „Anzeige & Helligkeit“.

- Wähle „Dunkel“, um den Dark Mode einzuschalten.

Aktiviere den Dunkelmodus alternativ schnell über das Kontrollzentrum.

Fazit

Um bei deinem iPhone die Akku-Lebensdauer zu verlängern, kannst du viele Anpassungen in den Handyeinstellungen vornehmen. Passe beispielsweise die Benachrichtigungen und die Display-Helligkeit an oder verwalte Hintergrundaktualisierungen. Der Stromsparmodus ist besonders nützlich, wenn du für längere Zeit ohne Ladeanschluss unterwegs bist. Mit der Funktion „optimiertes Laden“ lädst du deinen Akku dann schonend wieder auf.

Quelle:

https://www.o2online.de/ratgeber/hacks-tipps/iphone-akkulaufzeit-verlaengern/